La società di sicurezza informatica SlowMist ha scoperto una sofisticata operazione di phishing da parte del Lazarus Group, un collettivo di hacker presumibilmente con sede in Corea del Nord, che prevedeva l’impersonificazione di un partner di Fenbushi Capital su LinkedIn.

Questo schema mirava a sfruttare l’accesso dei dipendenti e rubare le loro preziose criptovalute.

Gli attacchi di phishing crypto si intensificano mentre Lazarus Group prende di mira LinkedIn

Fenbushi Capital, un venture capitalist blockchain con sede a Shanghai dal 2015, è stato in prima linea nel sostenere progetti innovativi in tutti i continenti. Il nome e la reputazione dell’azienda nel rimodellare settori come la finanza e l’assistenza sanitaria l’hanno resa una facciata attraente per i malintenzionati.

Secondo il Chief Information Security Officer di SlowMist, che si fa chiamare 23pds, il Lazarus Group ha creato false identità su LinkedIn, mascherandosi da partner di Fenbushi Capital. Hanno avviato contatti con potenziali obiettivi con il pretesto di opportunità di investimento o di networking in occasione di conferenze.

Per saperne di più: Progetti di truffe crittografiche: come individuare i token falsi

“Attenzione all’attacco di Lazarus alla falsa Fenbushi Capital su LinkedIn!” 23PDS allertato.

La scorsa settimana, SlowMist ha già lanciato un avviso simile. L’azienda ha scoperto che Lazarus Group attualmente prende di mira le persone tramite LinkedIn per rubare privilegi o risorse dei dipendenti tramite malware.

Il metodo di funzionamento era sistematicamente ingannevole. In primo luogo, gli hacker hanno contattato dirigenti di alto livello o personale delle risorse umane tramite LinkedIn. Si spacciano per persone in cerca di lavoro specializzate nello sviluppo di React o blockchain.

Incoraggerebbero quindi i dipendenti ignari a visualizzare il loro repository di codifica ed eseguire un codice che dimostri la loro competenza. Tuttavia, questo codice era dannoso, progettato per compromettere la sicurezza del sistema e facilitare l’accesso non autorizzato.

Questa strategia non è stata la prima impresa di Lazarus Group che ha utilizzato LinkedIn come strumento per le sue attività. In un incidente degno di nota del luglio 2023, un programmatore di CoinsPaid in Estonia è stato indotto con l’inganno a scaricare un file dannoso.

L’evento si è verificato durante quello che è stato presentato come un colloquio di lavoro tramite un collegamento video. Questa falla nella sicurezza ha portato a un devastante furto di 37 milioni di dollari da CoinsPaid.

“L’attacco in sé è stato molto rapido. Sono professionisti”, ha osservato Pavel Kashuba, co-fondatore di CoinsPaid.

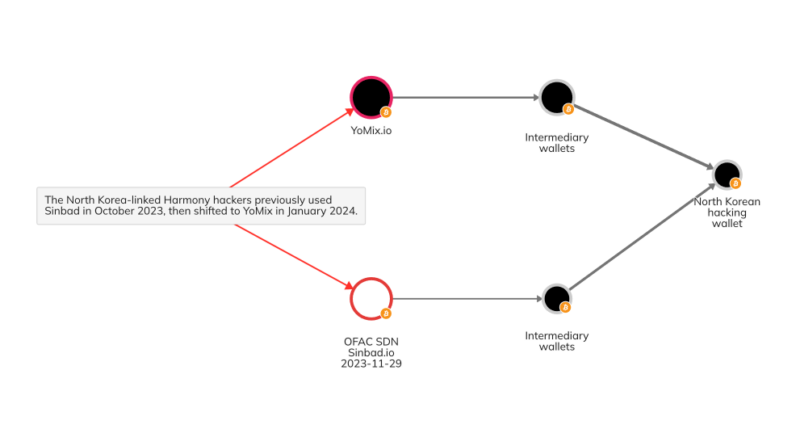

Un’ulteriore analisi di Chainalysis evidenzia che gruppi come Lazarus hanno adattato e perfezionato i loro metodi per riciclare i fondi rubati. Dopo l’eliminazione di mixer popolari come Sinbad e la sanzione di Tornado Cash, gli hacker nordcoreani sono passati a nuove tecnologie.

Ora usano il mixer basato su Bitcoin YoMix per oscurare le loro transazioni.

Per saperne di più: Le 7 migliori alternative a Tornado Cash nel 2024

Utilizzando tecniche avanzate di riciclaggio come il chain hopping e i ponti cross-chain, Lazarus Group ha continuato a migliorare le proprie strategie. Mirano a eludere il rilevamento e massimizzare il valore estratto dalle attività illecite.