Un ricercatore di sicurezza ha scoperto un database non protetto che regola l’accesso ai servizi di alcune delle più grandi aziende tecnologiche del mondo. Il database appartiene a un operatore di routing di short message service (SMS) responsabile dell’invio di codici di autenticazione a due fattori (2FA) agli utenti di Meta, Google e forse anche di società di crittografia.

Il ricercatore, Anurag Sen, ha scoperto che il database dell’azienda YX International è stato esposto senza password su Internet pubblico. Chiunque conoscesse l’indirizzo del protocollo Internet (IP) pubblico poteva visualizzare i dati.

SponsoredUtenti colpiti dalla falla dell’autenticazione a due fattori

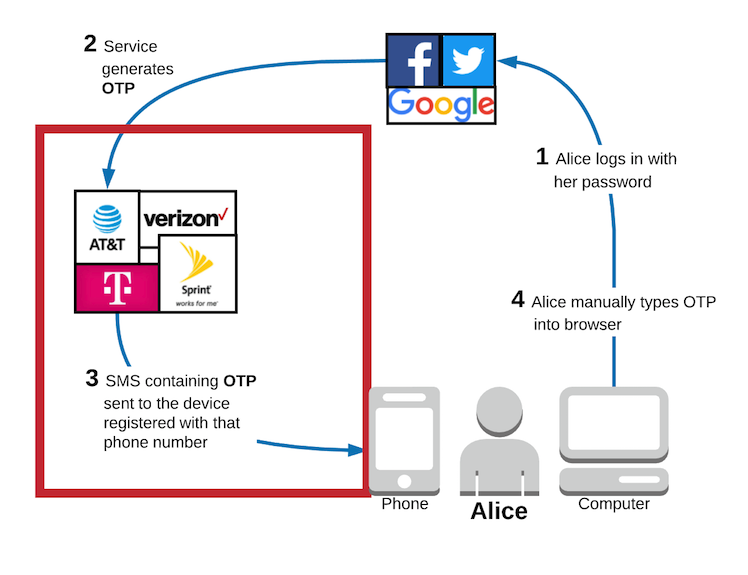

YX International invia codici di sicurezza alle persone che si collegano alle piattaforme di Meta, Google e TikTok. L’azienda si assicura che i messaggi degli utenti siano instradati rapidamente attraverso le reti mobili di tutto il mondo. Tra i messaggi inviati ci sono codici di sicurezza che fanno parte di uno schema di autenticazione a due fattori che molte grandi aziende utilizzano per proteggere gli account degli utenti.

Alcuni fornitori di servizi, come Google, possono inviare un codice SMS per verificare l’autenticità di un utente dopo aver inserito una password. Altre opzioni di autenticazione includono la generazione di un codice da un’app di autenticazione a complemento della password.

SponsoredPer saperne di più: Le 15 truffe di criptovalute più comuni da tenere d’occhio

Sebbene l’autenticazione a due fattori cerchi di migliorare la sicurezza, non è una pallottola d’argento. Di conseguenza, il piattaformadiscambio Coinbase avverte che la 2FA è una misura di sicurezza minima, ma non è infallibile. Gli hacker possono ancora trovare un modo per rubare i fondi dai portafogli di criptovalute.

“Sebbene la 2FA cerchi di migliorare la sicurezza, non è infallibile. Gli hacker che acquisiscono i fattori di autenticazione possono ancora ottenere un accesso non autorizzato ai conti. I modi più comuni per farlo includono attacchi di phishing, procedure di recupero dell’account e malware. Gli hacker possono anche intercettare i messaggi di testo utilizzati per la 2FA”, ha dichiarato Coinbase.

I criminali usano questi metodi per aggirare la 2FA

L’anno scorso sono stati riportati casi di criminali che hanno aggirato la 2FA sui dispositivi Apple. Un hacker poteva accedere alla piattaforma cloud di Apple, iCloud, e sostituire il numero di telefono di un utente con il proprio. Lo schema metteva a rischio i fondi contenuti nelle applicazioni dei portafogli di criptovalute sui dispositivi Apple, poiché alcune applicazioni avrebbero potuto inviare codici di autenticazione ai numeri di telefono compromessi.

I criminali possono anche utilizzare lo scambio di SIM per mettere in atto truffe di criptovaluta con autenticazione a due fattori. In questa linea di attacco, i criminali convincono gli operatori di telefonia mobile come AT&T o Verizon a trasferire un numero di telefono dal legittimo proprietario al truffatore. Dopodiché, il criminale ha bisogno solo di un’altra informazione per accedere a un’ app di custodiapersonale del vero proprietario del numero di telefono.

Vista l’impennata della tecnologia quantistica, Apple ha recentemente migliorato la sicurezza del suo dispositivo hardware Secure Enclave incorporato negli iPhone. Lo schema di crittografia post-quantistica crea nuove chiavi ogni volta che un malintenzionato ne compromette una vecchia.

Questa funzione potrebbe aiutare gli sviluppatori di portafogli di criptovalute a migliorare la sicurezza dei loro clienti memorizzando le informazioni critiche nel Secure Enclave. Finora, almeno un fornitore ha già utilizzato la Secure Enclave per garantire l’accesso alla propria applicazione di portafoglio.

Per saperne di più: Cos’è una chiave privata in crittografia?

BeInCrypto ha contattato Binance, il più grande piattaformadiscambio di criptovalute al mondo, e Coinbase per sapere se la fuga di dati di XY International ha interessato i loro utenti. Al momento della stampa nessuna delle due società aveva risposto.