Il recente hack da $1,5 miliardi su Bybit ha trasformato il gruppo nordcoreano Lazarus in uno dei primi 15 detentori di Ethereum al mondo. La violazione ha scosso il mondo delle crypto, allertando gli utenti che in precedenza pensavano che Ethereum fosse tra le reti più sicure e decentralizzate.

In una conversazione con BeInCrypto, i rappresentanti di Holonym, Cartesi e Komodo Platform hanno discusso le implicazioni di questa violazione, i passi per ridurre situazioni simili in futuro e come la fiducia pubblica in Ethereum possa essere ripristinata.

Un diverso tipo di violazione

L’hack di Bybit ha scosso la comunità crypto non solo per la quantità di fondi rubati ma anche per la natura della violazione.

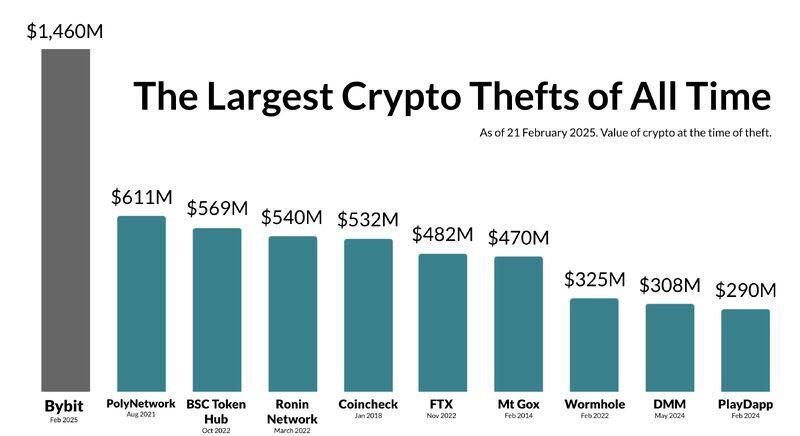

Mentre altre violazioni di exchange di criptovalute, come l’episodio di Mt. Gox del 2014 o l’hack di Coincheck del 2018, hanno coinvolto chiavi private o compromissioni dirette dei wallet degli exchange, la situazione di Bybit era diversa.

Piuttosto che rubare chiavi private, gli hacker hanno manipolato il processo di firma delle transazioni, indicando che si trattava di un attacco a livello di infrastruttura. Il processo di firma delle transazioni è stato preso di mira invece dello stesso stoccaggio degli asset.

L’analisi forense dell’hack di Bybit ha tracciato la violazione fino a Safe Wallet, un’infrastruttura di wallet multi-firma fornita da una terza parte. Safe Wallet utilizza smart contract e file JavaScript archiviati nel cloud su AWS S3 per elaborare e proteggere le transazioni.

Gli hacker potevano modificare segretamente le transazioni iniettando JavaScript dannoso nello storage AWS S3 di Safe Wallet. Pertanto, sebbene il sistema di Bybit non sia stato direttamente hackerato, gli hacker hanno alterato la destinazione dei trasferimenti che Bybit aveva approvato.

Questo dettaglio ha rivelato una grave falla di sicurezza. Le integrazioni di terze parti diventano punti deboli anche se un exchange blinda i propri sistemi.

Lazarus Group tra i principali detentori di Ethereum

Dopo il monumentale hack, la Corea del Nord è tra i primi 15 maggiori detentori di Ethereum.

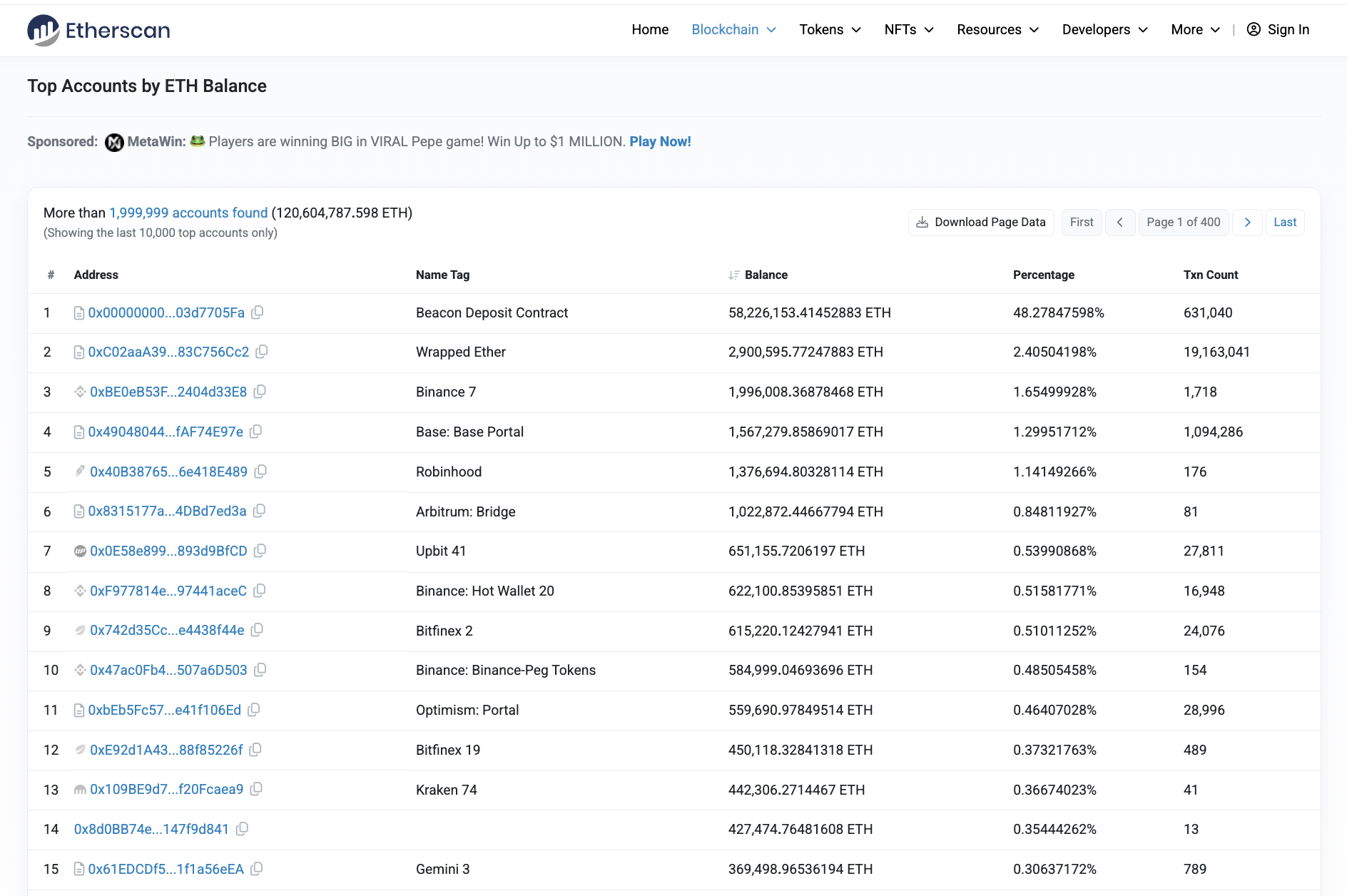

Secondo i dati on-chain di Etherscan, Gemini, che in precedenza deteneva la 15ª posizione, possiede 369.498 ETH nel suo wallet Ethereum. Poiché gli hacker di Bybit hanno rubato oltre 401.000 ETH, ora hanno superato Gemini in termini di proprietà.

Il fatto che un gruppo famigerato come Lazarus, responsabile di diversi hack di alto profilo nel settore crypto, ora detenga una quantità così importante di Ether solleva diverse questioni di fiducia. Mentre le speculazioni iniziali puntavano a una debolezza nella natura decentralizzata di Ethereum, Nanak Nihal Khalsa, co-fondatore di Holonym, respinge questa affermazione.

Dato che la governance di Ethereum e i meccanismi di consenso si basano sui validatori piuttosto che sui detentori di token, il fatto che il gruppo Lazarus detenga una quantità così sostanziale di ETH non compromette la decentralizzazione complessiva della rete.

“Lazarus possiede ancora meno dell’1% di ETH in circolazione, quindi non lo vedo come altamente rilevante oltre la semplice apparenza. Anche se è molto ETH, possiedono ancora meno dell’1%. Non sono affatto preoccupato,” ha detto Khalsa a BeInCrypto.

Kadan Stadelmann, Chief Technology Officer di Komodo Platform, ha concordato, sottolineando che il design dell’infrastruttura di Ethereum è la fonte della sua debolezza.

“Dimostra una vulnerabilità nell’architettura di Ethereum: attori illeciti potrebbero espandere ulteriormente le loro partecipazioni prendendo di mira exchange o protocolli DeFi, e quindi esercitare un’influenza sulle dinamiche di mercato e potenzialmente cambiare le decisioni di governance nei processi off-chain di Ethereum votando su proposte di miglioramento. Sebbene la decentralizzazione tecnica di Ethereum non sia stata compromessa, il gruppo Lazarus ha eroso la fiducia in Ethereum,” ha detto Stadelmann a BeInCrypto.

Tuttavia, mentre i detentori di token non possono influenzare i meccanismi di consenso di Ethereum, possono manipolare i mercati.

Impatti potenzialmente e manipolazioni di mercato

Sebbene gli hacker di Bybit abbiano già finito di riciclare gli ETH rubati, Stadelmann ha delineato una serie di possibili scenari che il gruppo Lazarus avrebbe potuto realizzare con l’enorme ricchezza che avevano originariamente accumulato. Un’opzione è lo staking.

“La sicurezza del Proof-of-Stake di Ethereum si basa su validatori onesti e sulla resilienza di wallet, exchange e dApp. Sebbene il bottino del gruppo Lazarus non minacci il meccanismo di consenso della blockchain, poiché i loro fondi non sono noti per essere in staking, solleva certamente lo spettro che ciò potrebbe essere realizzato. È improbabile che lo facciano, poiché i fondi che hanno rubato sono stati tracciati,” ha spiegato.

Allo stesso modo, è improbabile che gli hacker di Bybit possano causare un significativo calo del mercato vendendo tutte le loro partecipazioni.

“Le loro partecipazioni offrono loro l’opportunità di manipolare i mercati, ad esempio se vendono le loro partecipazioni. Questo sarebbe difficile da fare poiché i loro ETH sono segnalati. Se provano a scambiare gli ETH vendendoli, i loro beni potrebbero essere congelati,” ha aggiunto Stadelmann.

Ciò che preoccupa di più Stadelmann guardando al futuro è l’impatto che gli hack possono avere sui protocolli Layer 2 di Ethereum.

“Lazarus e i suoi partner potrebbero tentare di attaccare protocolli Layer 2 come Arbitrum e Optimism. Un attacco di censura su layer 2 potrebbe minare le dApp e causare lo spostamento dell’ecosistema verso sequencer di transazioni centralizzati. Ciò sottolineerebbe la debolezza di Ethereum,” ha detto.

Sebbene la rete di Ethereum non sia stata compromessa, gli attacchi a Safe Wallet hanno sottolineato le vulnerabilità nella sicurezza del più ampio ecosistema.

“La violazione ha certamente aumentato le tensioni nell’ecosistema e creato una distribuzione disomogenea dei token. La domanda rimane: il gruppo Lazarus o altri gruppi di hacker associati ad attori statali tenteranno di sfruttare l’ecosistema di Ethereum, in particolare al layer 2?” ha concluso Stadelmann.

Ha anche sollevato domande sulla necessità di migliori standard di sicurezza.

Verifica sopra la fiducia

Khalsa ha sostenuto che l’hack di Bybit, pur non essendo una minaccia per la sicurezza centrale di Ethereum, ha evidenziato la necessità di migliorare gli standard di sicurezza tra gli utenti.

“Dire che l’hack è un problema di Ethereum è come dire che la morte in un incidente d’auto è un problema dell’auto quando il conducente non indossava la cintura di sicurezza. L’auto potrebbe avere più misure di sicurezza? Sì, e dovrebbe. Ma come una cintura di sicurezza ha poco a che fare con l’auto, l’hack aveva poco a che fare con Ethereum. È un protocollo e ha funzionato esattamente come previsto. Il problema è la mancanza di convenienza e conoscenza per custodire in modo sicuro gli asset digitali,” ha detto.

In particolare, l’incidente ha esposto vulnerabilità all’interno dei wallet multi-firma, dimostrando che l’affidamento su integrazioni di terze parti può introdurre rischi significativi, anche con una sicurezza interna robusta. In definitiva, anche le misure di sicurezza dei wallet più sofisticate diventano inefficaci se il processo di firma può essere compromesso.

Khalsa ha sottolineato che esistono misure di sicurezza comprovate per l’auto-custodia, mentre i wallet multi-firma non sono tra queste. Ha aggiunto che le agenzie governative avrebbero dovuto da tempo sostenere standard e pratiche di sicurezza superiori.

“La conseguenza che tutti possiamo sperare è prendere sul serio il fermare la Corea del Nord dal rubare più fondi. Sebbene non sia compito del governo cambiare il modo in cui viene effettuata l’auto-custodia, è assolutamente compito del governo incoraggiare le migliori pratiche del settore. Questo attacco è stato dovuto al mito che i multisig dei wallet hardware siano sicuri. Purtroppo ci è voluto questo attacco per riconoscerlo, ma standard migliori stabiliti dalle agenzie governative potrebbero incoraggiare pratiche più sicure senza la necessità di compromessi da $1,5 miliardi per svegliare l’industria,” ha affermato.

L’incidente ha anche evidenziato la necessità di verificare le transazioni piuttosto che fidarsi delle applicazioni di terze parti.

Una soluzione alle vulnerabilità del front-end

Iniettando JavaScript dannoso nei server cloud vulnerabili di Safe Wallet, il gruppo Lazarus ha lanciato un attacco sofisticato, consentendo loro di imitare l’interfaccia e ingannare gli utenti.

Secondo Erick de Moura, co-fondatore di Cartesi, questo exploit evidenzia una vulnerabilità critica. Il problema risiede nell’affidamento su pipeline di costruzione e distribuzione centralizzate all’interno di un sistema destinato alla decentralizzazione.

“L’incidente SAFE serve come un chiaro promemoria che il Web3 è sicuro solo quanto il suo anello più debole. Se gli utenti non possono verificare che l’interfaccia con cui interagiscono sia autentica, la decentralizzazione diventa priva di significato,” ha detto.

De Moura ha anche aggiunto che un malinteso comune nella sicurezza del Web3 è che le violazioni degli smart contract siano tra le forme più efficaci di hacking degli exchange. Tuttavia, ritiene che la strategia del gruppo Lazarus su Bybit dimostri il contrario. Iniettare codice dannoso nell’interfaccia front-end o in altri componenti off-chain è molto più semplice.

“Gli hacker non avevano bisogno di violare gli smart contract o manipolare direttamente i sistemi di ByBit. Invece, hanno iniettato codice dannoso nell’interfaccia front-end, ingannando gli utenti facendogli credere di interagire con una piattaforma fidata,” ha spiegato.

Nonostante queste vulnerabilità, è possibile una transizione da una sicurezza basata sulla fiducia a una verificabile.

Il caso per build riproducibili

De Moura vede l’hack di Bybit come un campanello d’allarme per la comunità Web3. Mentre le exchange e gli sviluppatori rivalutano la loro sicurezza, sostiene che build verificabili e riproducibili siano essenziali per prevenire futuri attacchi.

“Alla base, un build riproducibile garantisce che quando il codice sorgente viene compilato, produca sempre lo stesso output binario. Questo garantisce che il software con cui gli utenti interagiscono non sia stato alterato da una terza parte da qualche parte nella pipeline di distribuzione,” ha detto.

La tecnologia blockchain è fondamentale per garantire che questo processo avvenga.

“Immagina un sistema in cui ogni build software genera binari e risorse in modo verificabile, con le loro impronte digitali (o checksum) memorizzate on-chain. Invece di eseguire tali build su server cloud o computer soggetti a violazioni della sicurezza, possono essere eseguiti su co-processori blockchain dedicati o oracoli computazionali decentralizzati,” ha detto De Moura a BeInCrypto.

Gli utenti possono confrontare il checksum delle risorse front-end che stanno caricando con i dati on-chain tramite un plugin o una funzione del browser. Una corrispondenza riuscita indica un’interfaccia build autentica, mentre una discrepanza segnala un potenziale compromesso.

“Se un approccio di build riproducibili verificabili fosse stato applicato a SAFE, l’exploit avrebbe potuto essere prevenuto. Il front-end dannoso avrebbe fallito la verifica contro il record on-chain, esponendo immediatamente l’attacco,” ha concluso De Moura.

Questo approccio presenta un’alternativa utile al fare affidamento su utenti con livelli variabili di conoscenza della self-custody.

Affrontare le lacune nella conoscenza degli utenti

Man mano che gli attacchi diventano più sofisticati, la mancanza di conoscenza degli utenti su come custodire in sicurezza gli asset digitali rappresenta una vulnerabilità significativa.

L’hack di Bybit ha frustrato gli utenti che inizialmente pensavano che fare affidamento su integrazioni di terze parti sarebbe stato sufficiente per proteggere i loro asset. Ha anche influenzato la percezione più ampia della sicurezza delle criptovalute.

“Mostra che le crypto sono ancora nel Far West e nella loro fase di crescita in termini di sicurezza. Penso che tra un paio d’anni avremo una sicurezza superiore, ma nel suo stato attuale, la paura del pubblico è ben giustificata,” ha detto Khalsa.

In definitiva, abbracciare approcci diversi sarà essenziale per la comunità Web3 per costruire un ecosistema più sicuro e resiliente. Un buon punto di partenza è richiedere migliori pratiche del settore e valutare l’integrazione di build verificabili e riproducibili.