I truffatori di criptovalute possono spesso sconfiggere le vittime che non possiedono un’istruzione di base in materia di sicurezza informatica. Alcuni sostengono che l’intelligenza artificiale (AI) sia la soluzione per migliorare la sicurezza, ma ricercatori come Jeremiah Fowler sostengono che l’intelligenza umana sia sufficiente.

Aziende come Cyvers.ai addestrano l’intelligenza artificiale a riconoscere attività insolite sulla catena. Anchain.ai utilizza l’intelligenza artificiale nel suo framework Web3SOC per identificare le vulnerabilità dei contratti smart.

Al momento della stesura di questo articolo, i livelli di successo di questi nuovi strumenti non sono ancora stati raggiunti. In ogni caso, nella migliore delle ipotesi, sono un complemento al buon vecchio lavoro investigativo.

Basta chiedere al ricercatore di sicurezza informatica Jeremiah Fowler.

Un tempo dipendente di un’importante azienda di software, l’esperto informatico è poi diventato cofondatore della società di ricerca informatica Security Discovery insieme al collega Bob Diachenko.

Sin dall’inizio, l’azienda ha compiuto progressi significativi nell’aiutare le persone a evitare le truffe di criptovaluta proteggendo i dati sensibili. Sebbene il panorama delle minacce si sia evoluto per abbracciare le nuove tecnologie, i metodi di attacco rimangono simili a quelli di un tempo.

La chiave per combattere la criminalità informatica, sostiene Fowler, è l’igiene informatica di base. Secondo Fowler, la prima linea di difesa consiste nell’educare i dipendenti a una solida gestione delle password e ai pericoli di cliccare su link dannosi.

Le stesse regole valgono per gli investitori in criptovalute, che possono essere vittime di truffe per ignoranza o negligenza. Un elenco apparentemente infinito di bug software che gli hacker possono sfruttare aggiunge ulteriore pericolo al mix.

Ma c’è speranza per gli investitori in criptovalute. Continuate a leggere per saperne di più.

Un errore dell’utente ha portato alla violazione informatica di Colonial Pipeline

Agli albori dell’attività bancaria, la principale minaccia che le banche dovevano affrontare era il furto del contante custodito in loco. Con l’avvento dei nuovi sistemi digitalizzati, i ladri hanno approfittato del settore relativamente nuovo della sicurezza informatica per orchestrare schemi sofisticati.

Se a prima vista questi furti sembravano molto sofisticati, l’autopsia ha rivelato una scia di briciole di pane nascoste in bella vista.

Prendiamo, ad esempio, l’attacco al Colonial Pipeline del 2021, che ha bloccato la fornitura di 2,5 milioni di barili di petrolio alla costa orientale. Un aggressore ha ottenuto l’accesso all’impianto da remoto grazie a una password trapelata.

Un’indagine ha rivelato che la password esisteva sul dark web. Un dipendente ha probabilmente utilizzato una password compromessa da un altro attacco per proteggere la connessione.

Gli errori degli utenti sono spesso alla base della maggior parte degli exploit

L’hack in sé non era poi così sofisticato. Tutto si è ridotto a un errore dell’utente di cui chiunque può essere vittima.

I dipendenti possono talvolta ricevere e-mail che si riferiscono a siti web che hanno visitato. In molti casi, la familiarità del sito o di alcune parole induce il destinatario ad aprire l’e-mail e a non rendersi conto di essere stato truffato finché non è troppo tardi.

Secondo Fowler, le truffe di ingegneria sociale sono tra le più difficili da fermare perché si basano su una relazione tra la vittima e il truffatore. Il truffatore induce la vittima a divulgare informazioni personali o finanziarie dopo averne conquistato la fiducia.

Ma anche in questo caso, il vettore di attacco non è un complicato exploit di un bug in un server da qualche parte. La maggior parte del lavoro dell’hacker viene svolto su Internet, il che lo rende relativamente facile da rintracciare.

Tuttavia, questo non significa che non ci siano attori sofisticati là fuori.

Un anello debole avvia l’infiltrazione in Marriott

Nel 2019, il CEO di Marriott International Arne Sorenson ha descritto una violazione che ha compromesso il database degli ospiti della catena alberghiera Starwood, recentemente acquisita.

L’8 settembre 2016, poco dopo l’acquisizione, un sistema di monitoraggio dei database, IBM Guardium, ha segnalato una richiesta sospetta di restituzione del numero di righe del database Starwood. Secondo l’amministratore delegato, l’hacker ha utilizzato le credenziali di un amministratore per effettuare la richiesta insolita.

Un’indagine condotta da una terza parte ha rivelato che gli hacker hanno utilizzato un malware per sorvegliare e ottenere il controllo di un computer.

In seguito, la società di analisi forense ha scoperto uno strumento utilizzato dagli hacker per sondare la memoria di un computer alla ricerca di nomi utente e password. Questo malware ha probabilmente fatto sì che gli hacker acquisissero le password, dando accesso ad altre parti della rete di Starwood.

Inevitabilmente, il team ha scoperto fughe di informazioni sulle prenotazioni degli ospiti e un database di dati sui passaporti. Secondo quanto riferito, la violazione ha riguardato le informazioni di 500 milioni di clienti.

Complicato? Abbastanza.

Ma anche in questo caso si trattava della fuga di una serie di credenziali che davano accesso all’intero sistema. Questo era il punto debole.

Le blockchain pubbliche rendono più facile rintracciare i truffatori di criptovalute

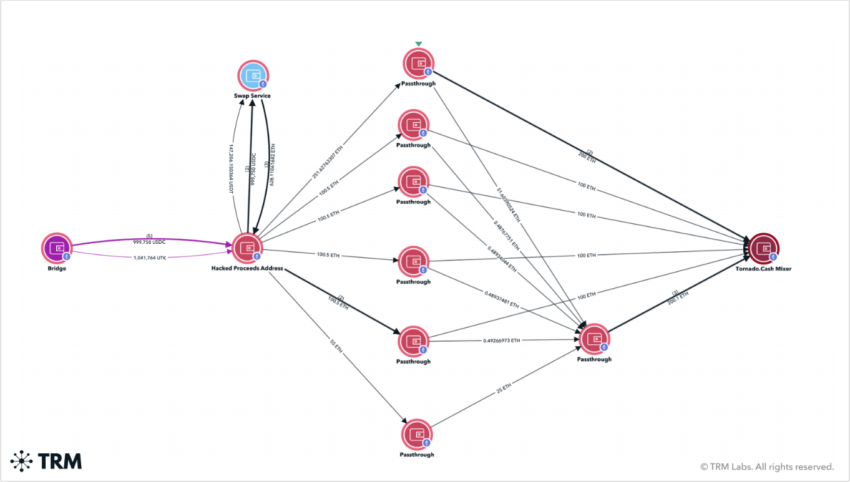

Per quanto riguarda gli hacker di criptovalute, la natura pubblica delle blockchain elimina in gran parte la necessità di una tracciabilità sofisticata. Nella maggior parte dei casi, l’identità di un hacker viene spesso pubblicata come indirizzo della blockchain dopo i principali exploit.

Questo rende più facile per gli investigatori tracciare il flusso di fondi criminali se l’hacker non usa un mixer. Anche in questo caso, tracciare i flussi fino a quel punto è comunque possibile.

L’anno scorso, il Tesoro degli Stati Uniti ha sanzionato un mixer che accettava token ERC-20 per ridurre il rischio che potesse essere usato per riciclare fondi. La mossa ha suscitato le proteste del Coin Center e di altri gruppi che promuovono la resistenza alla censura.

Tracciare i flussi di Bitcoin è facile, dice un ricercatore di sicurezza

La natura pubblica della blockchain ha reso la nozione di privacy un punto un po’ irrilevante.

È relativamente banale per chiunque creare uno strumento per tracciare i movimenti di fondi su catene popolari come Ethereum e Bitcoin. Chiunque abbia una conoscenza di base del processo di firma delle transazioni e sappia maneggiare un blockchain explorer può utilizzare i dati disponibili per diventare un cripto investigatore.

Evitate di diventare vittime di criptocriminalità. Consultate i nostri pratici consigli sulla sicurezza qui.

In effetti, secondo Fowler, rintracciare il Bitcoin rubato è la parte più semplice della maggior parte delle indagini. Sebbene sia difficile conoscere la vera identità di un truffatore di criptovalute, poiché l’indirizzo della criptovaluta ne maschera l’identità, le briciole di pane che lasciano sotto forma di indirizzi e-mail, numeri di assistenza o siti web possono scoprire la loro vera identità.

“Quando i criminali trovano una formula che funziona, la duplicano. Non c’è motivo di reinventare la ruota, ma nel frattempo si impigriscono e lasciano indizi a chi, come me, sa dove guardare”.

Fowler sostiene che il criminale può essere assicurato alla giustizia anche se i beni non possono essere recuperati. Dice che piuttosto che esplorare il sito web del truffatore con mezzi discutibili, preferisce i metodi white hat o etici per determinare quanto sia sofisticata la loro rete.

“In qualità di ricercatore di sicurezza etico, non condono né sostengo mai l’accesso non autorizzato a una rete o a un sito web, ma è difficile provare compassione per i criminali che prendono di mira innocenti investitori di criptovalute quando i truffatori subiscono un incidente con i dati o la loro rete è compromessa”.

I bug bounty dovrebbero integrare e non sostituire le buone politiche informatiche. Il ricercatore di sicurezza informatica mette in guardia dal loro uso eccessivo come metodo principale, poiché molti ricercatori etici potrebbero rifiutare un’offerta bassa e lasciare un’azienda vulnerabile.

“Nel mondo degli affari diciamo sempre che non è importante se si ha una violazione dei dati, ma quando si ha una violazione dei dati… L’ultimo rapporto sul costo di una violazione dei dati stima che si aggiri intorno ai 4 milioni di dollari, ma può devastare la reputazione del marchio di un’azienda”.

In definitiva, le aziende devono impegnarsi seriamente per proteggere i dati degli utenti. A qualsiasi costo.

Avete qualcosa da dire sui metodi del ricercatore di sicurezza informatica Jeremiah Fowler o su qualsiasi altra cosa? Scriveteci o partecipate alla discussione sul nostro canale Telegram. Potete trovarci anche su TikTok, Facebook o X (Twitter).

Dichiarazione di non responsabilità

Tutte le informazioni contenute nel nostro sito web sono pubblicate in buona fede e solo a scopo informativo generale. Qualsiasi azione intrapresa dal lettore in base alle informazioni contenute nel nostro sito web è strettamente a suo rischio e pericolo.