Onyx Protocol, un fork di Compound Finance, ha subito una perdita di 3,8 milioni USD giovedì, segnando un altro episodio in una serie di attacchi mentre i malintenzionati esplorano la vulnerabilità del sistema.

Gli attacchi informatici continuano a colpire l’industria delle criptovalute, evidenziando la necessità di una sicurezza potenziata.

Attacco da 3,8 milioni USD colpisce Onyx Protocol

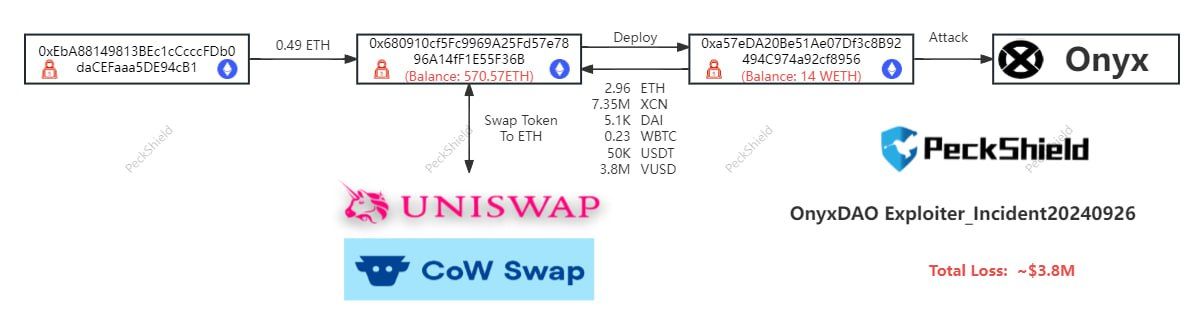

La società di sicurezza blockchain PeckShield ha evidenziato transazioni sospette su OnyxDAO, attirando l’attenzione su un possibile attacco al protocollo. In un post successivo, il detective on-chain ha rivelato perdite per 3,8 milioni USD, indicando che l’hacker stava già scambiando i fondi.

La società di sicurezza Web3 Cyvers ha confermato l’incidente, citando transazioni sospette che coinvolgono OnyxDAO sulla blockchain Ethereum. Secondo Cyvers, la maggior parte della perdita era in stablecoin VUSD.

“Il nostro sistema ha rilevato una transazione sospetta che coinvolge OnyxDAO sulla catena ETH! La perdita totale è di circa 3,2 milioni USD [al momento]. La maggior parte delle perdite è in VUSD. L’attaccante attualmente detiene 521 ETH (1,36 milioni USD). Il resto degli asset digitali non è ancora stato scambiato,” ha scritto Cyvers.

Leggi di più: Sicurezza dei progetti cripto: Guida alla rilevazione precoce delle minacce

Ulteriori indagini di PeckShield hanno rivelato che l’attaccante ha sfruttato un problema di precisione noto presentato come un bug nel codice base forkato di Compound V2. Hanno poi sottratto 4,1 milioni VUSD, 7,35 milioni XCN, 5.000 DAI, 0,23 WBTC e 50.000 USDT. Si dice che il bug abbia sfruttato un mercato quasi vuoto per manipolare il tasso di cambio.

Significativamente, gli hacker hanno usato lo stesso approccio nell’ottobre 2023, attaccando lo stesso protocollo per 2,1 milioni USD. Nell’incidente di ottobre, la vulnerabilità era un errore di arrotondamento. All’epoca, i ricercatori attribuirono la vulnerabilità al fatto che Onyx Protocol fosse un fork di Compound Finance.

Come si verifica la vulnerabilità del codice

Molti protocolli DeFi sono open-source e gli sviluppatori tendono ad evitare l’approccio lungo. Preferiscono costruire su un codice esistente piuttosto che implementare funzionalità da zero.

Questo approccio è considerato popolare poiché può migliorare l’efficienza e la sicurezza se fatto correttamente. Il rovescio della medaglia è che se il codice modello non è sicuro, il fork può ereditare le vulnerabilità.

“Nel caso di Onyx Protocol, il codice di Compound Finance che ha utilizzato aveva una vulnerabilità nota che era già stata sfruttata in Hundred Finance e Midas Capital, che avevano anche forkato il codice di Compound Finance. Tuttavia, Onyx Protocol ha usato lo stesso codice e mancava del supporto e della vigilanza della comunità necessari per prevenire lo sfruttamento della vulnerabilità,” ha riferito la società di sicurezza Halborn.

Questo significa che l’attacco a Onyx Protocol avrebbe potuto essere prevenuto, data la prevalenza degli errori di arrotondamento. Notabilmente, esistono già linee guida per il lancio di nuovi mercati su Compound Finance e i suoi fork.

“In Hexagate, raccomandiamo a qualsiasi fork di Compound V2, quando lanciano nuovi mercati, di coniare alcuni cToken e bruciarli per assicurarsi che la fornitura totale non scenda mai a zero. Quando la fornitura totale va a zero, il protocollo diventa vulnerabile e questa strategia mitiga questa situazione,” ha guidato la società di sicurezza Hexgate nell’aprile 2023.

Leggi di più: Cos’è Compound Finance?

Questi incidenti, inclusi un attacco da 4,6 milioni USD a l’infrastruttura decentralizzata Truflation mercoledì, riflettono la sfida prevalente nell’industria delle criptovalute, dove i malintenzionati usano diversi meccanismi per rubare asset digitali.

Dichiarazione di non responsabilità

Tutte le informazioni contenute nel nostro sito web sono pubblicate in buona fede e solo a scopo informativo generale. Qualsiasi azione intrapresa dal lettore in base alle informazioni contenute nel nostro sito web è strettamente a suo rischio e pericolo.