La scoperta di Cado Security ha sfatato la credenza che i sistemi macOS siano impermeabili alle minacce informatiche. La rivelazione riguarda un nuovo malware-as-a-service (MaaS) chiamato “Cthulhu Stealer”, che prende di mira gli utenti di macOS con mezzi ingannevoli.

La diffusione di Cthulhu Stealer indica che nessun sistema è completamente al sicuro dalle minacce informatiche.

Come il malware ruba la crittografia degli utenti Mac?

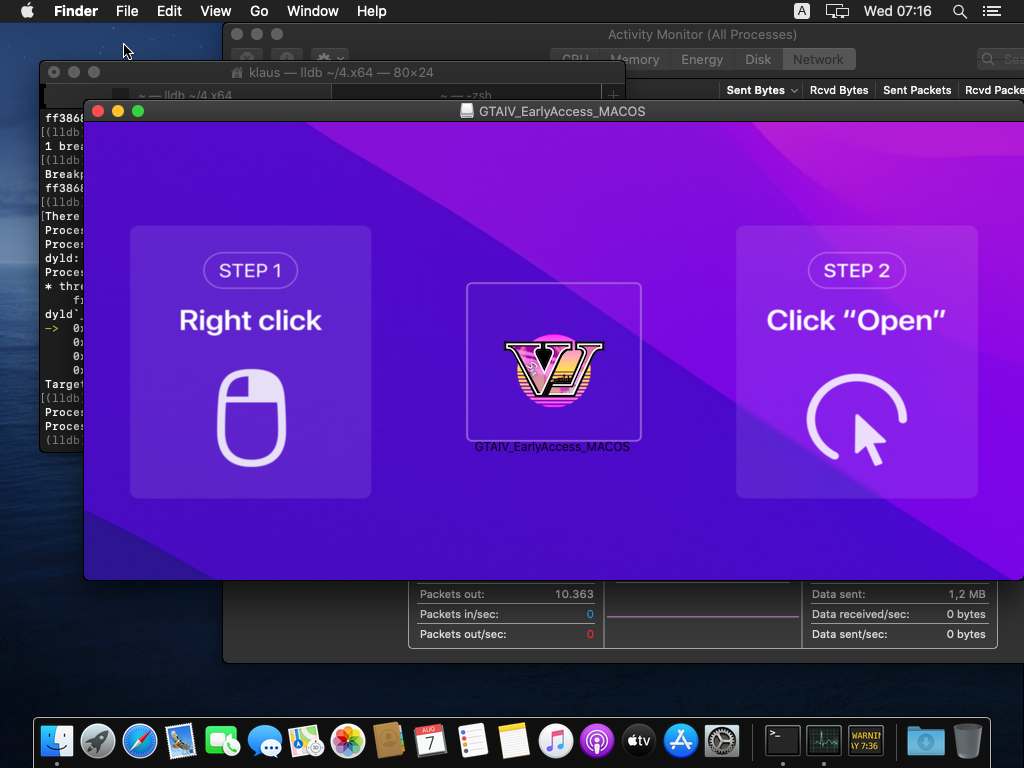

Cthulhu Stealer si camuffa da applicazioni legittime come CleanMyMac e Adobe GenP e da un software che sostiene di essere un rilascio anticipato di “Grand Theft Auto VI“.

Una volta che l’utente monta il file DMG dannoso, gli viene richiesto di inserire le password di sistema e MetaMask. Questo inganno iniziale è solo l’inizio.

Per saperne di più: Guida alle migliori soluzioni di sicurezza AI nel 2024

Dopo aver inserito le credenziali, il malware utilizza osascript, uno strumento di macOS, per estrarre le password dal Portachiavi del sistema. Questi dati, includendo i dettagli dei portafogli di criptovalute come MetaMask, Coinbase e Binance, vengono compilati in un archivio zip. Questo archivio, identificato dal codice del Paese dell’utente e dall’ora dell’attacco, contiene le informazioni rubate.

Cthulhu Stealer ruba dati anche da altre piattaforme, includendo:

- portafogli di estensioni di Chrome

- Informazioni dell’utente di Minecraft

- Portafoglio Wasabi

- Password del portachiavi

- Password di SafeStorage

- Dati di gioco, cache e log di Battlenet

- Cookie di Firefox

- Portafoglio Daedalus

- Portafoglio Electrum

- Portafoglio Atomic

- Portafoglio Harmony

- Portafoglio Electrum

- Portafoglio Enjin

- Portafoglio Hoo

- Portafoglio Dapper

- Portafoglio Coinomi

- Portafoglio Trust

- Portafoglio Blockchain

- Portafoglio XDeFi

- Cookie del browser

- Informazioni sull’account Telegram Tdata

Inoltre, Cthulhu Stealer raccoglie informazioni dettagliate sul sistema, come indirizzo IP, nome del sistema e versione del sistema operativo. Invia poi questi dati a un server di comando e controllo (C2), consentendo agli aggressori di affinare le loro strategie.

I truffatori fanno pagare 500 dollari al mese per Cthulhu Stealer

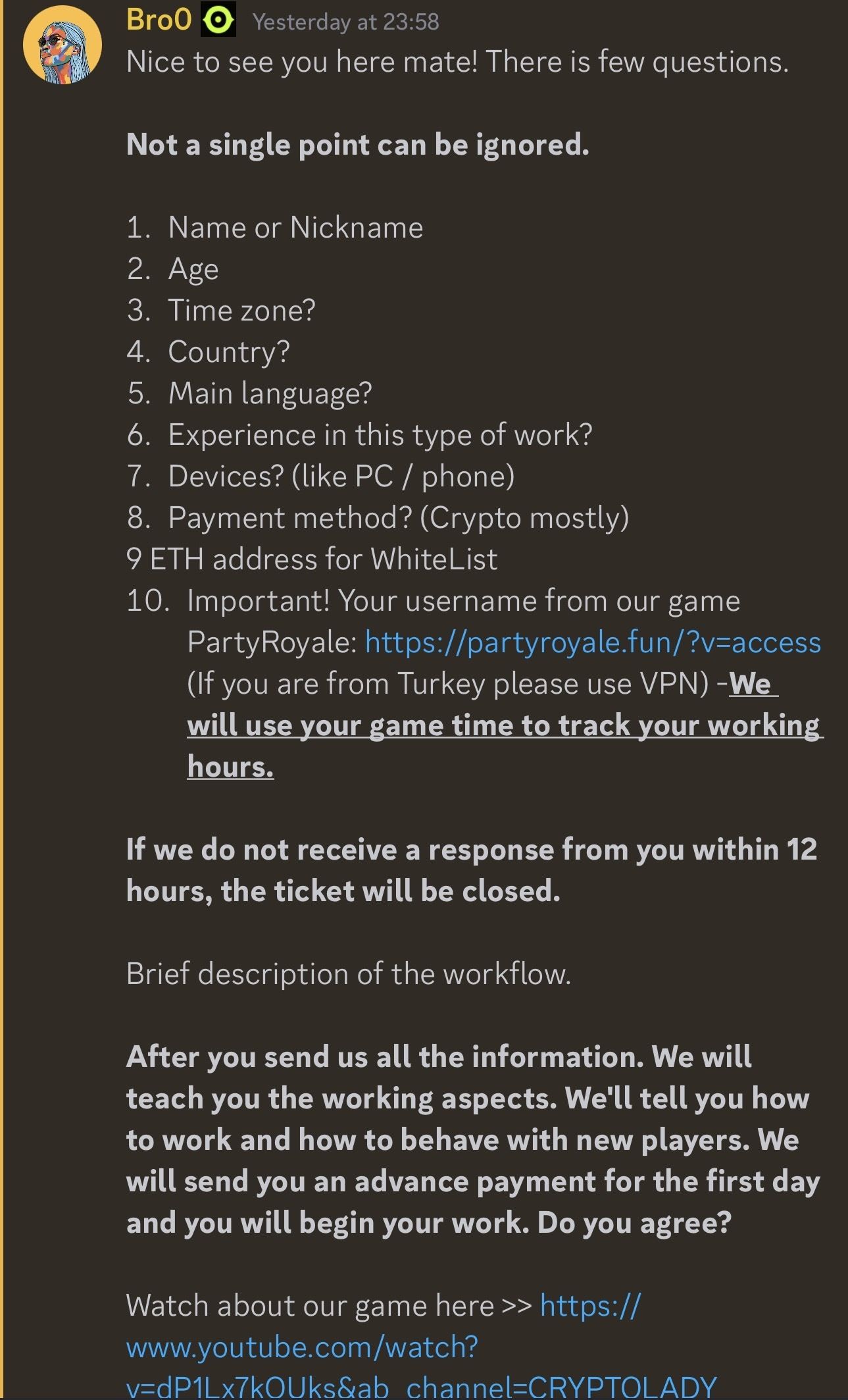

I truffatori utilizzano varie strategie per intrappolare le vittime nell’installazione del malware. Ad esempio, sui social media, alcuni truffatori si fingono datori di lavoro e offrono posti di lavoro che richiedono il download di un software per tracciare le ore di lavoro. Queste offerte sono caratterizzate da un senso di urgenza che spinge la potenziale vittima a scaricare rapidamente l’applicazione.

Gli sviluppatori e gli affiliati dietro Cthulhu Stealer, noti come Cthulhu Team, utilizzano Telegram per gestire le loro operazioni.

“Lo stealer sembra essere affittato a singoli individui per 500 dollari al mese, con lo sviluppatore principale che paga una percentuale dei guadagni agli affiliati in base alla loro distribuzione. Ogni affiliato dello stealer è responsabile della distribuzione del malware. Cado ha trovato lo stealer Cthulhu venduto su due noti mercati di malware che vengono utilizzati per la comunicazione, l’arbitrato e la pubblicità dello stealer, oltre che su Telegram”, informa Cado.

Per saperne di più: 9 titoli di sicurezza per i portafogli di criptovalute per salvaguardare i vostri asset

Per proteggersi, gli utenti dovrebbero installare un software antivirus affidabile, progettato specificamente per macOS. Dovrebbero inoltre prestare attenzione alle opportunità di lavoro che richiedono il download immediato di software. Aggiornamenti regolari del software possono ridurre ulteriormente il rischio di infezioni da malware.