Secondo Malwarebytes, una sofisticata campagna di truffa malware sta prendendo di mira i trader crypto. La campagna sfrutta il loro desiderio di strumenti premium gratuiti distribuendo i malware di furto di informazioni Lumma Stealer e Atomic Stealer (AMOS) attraverso post su Reddit.

Questo software dannoso, che si presenta come versioni craccate della popolare piattaforma di trading TradingView, sta svuotando i wallet crypto delle vittime e sta anche rubando dati personali sensibili.

Allerta truffa crypto: versione craccata di TradingView Premium diffonde malware

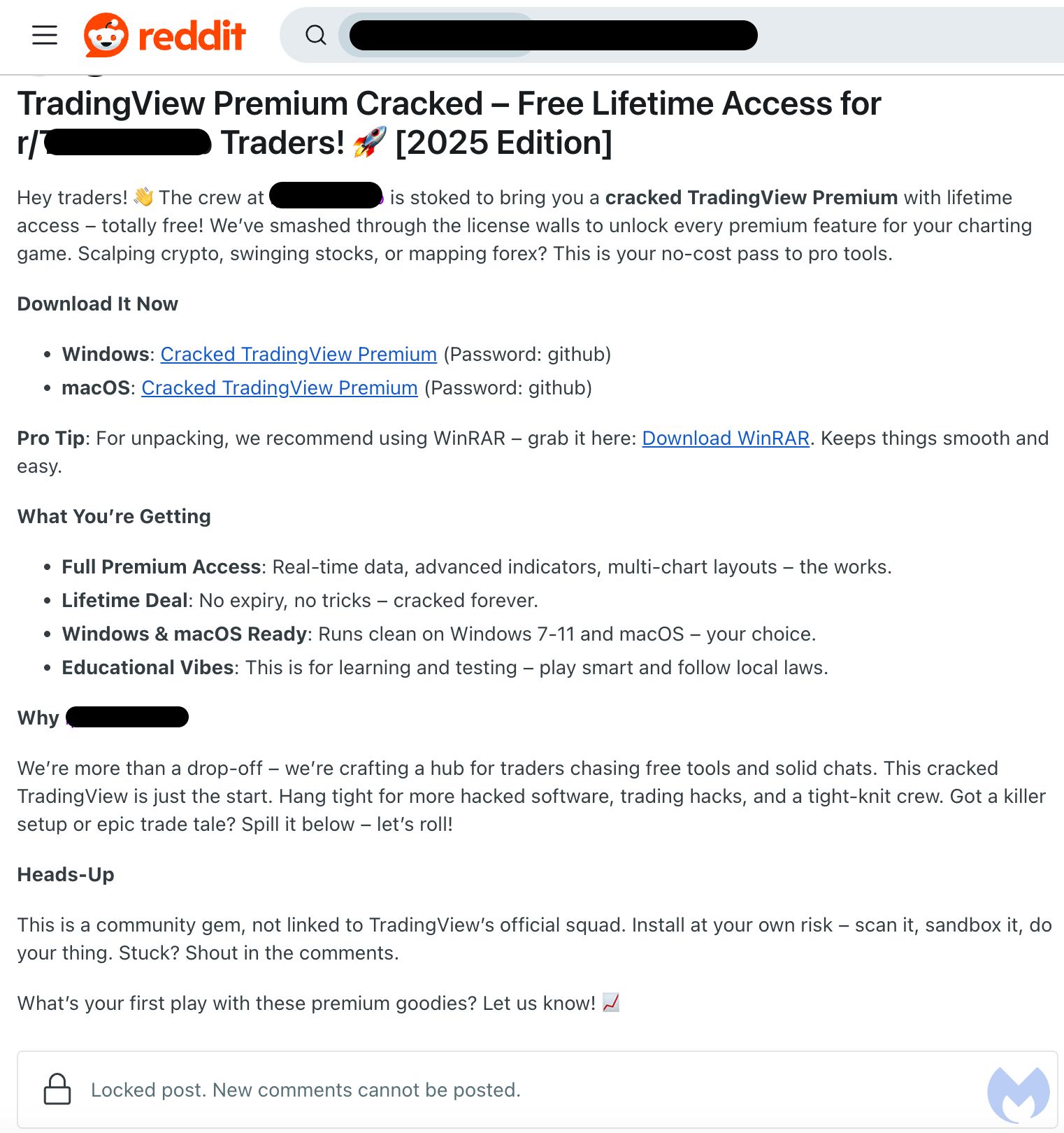

Nel suo ultimo blog, la società di cybersecurity ha avvertito che i truffatori stanno prendendo di mira subreddit focalizzati sulle criptovalute e offrono un accesso gratuito fraudolento a vita alle funzionalità premium di TradingView.

“Siamo stati allertati su stealer per Mac e Windows attualmente distribuiti tramite post su Reddit che prendono di mira utenti impegnati nel trading di criptovalute. Una delle esche comuni è una versione craccata della popolare piattaforma di trading TradingView”, si legge nel blog.

La promessa di una versione “craccata”—funzionalità premium sbloccate senza costi—si è rivelata un’irresistibile esca per utenti ignari. Tuttavia, scaricare queste versioni illecite ha un prezzo elevato.

“Queste due famiglie di malware hanno causato danni enormi, saccheggiando i dati personali delle vittime e permettendo ai loro distributori di ottenere guadagni sostanziali, principalmente prendendo il controllo dei wallet crypto”, ha aggiunto il post.

In particolare, l’indagine di Malwarebytes ha evidenziato una sofisticata campagna di malware. Questa campagna impiega più livelli di offuscamento, infrastrutture obsolete e tattiche di ingegneria sociale per rubare dati sensibili.

Esaminando i due link di download, Malwarebytes ha scoperto che i file erano ospitati su un sito web non correlato e sospetto. Inoltre, sono doppiamente compressi e protetti da password. Questo indica che non sono software legittimi.

Su Windows, il malware viene distribuito tramite un file BAT offuscato. Esegue quindi uno script AutoIt dannoso. Inoltre, secondo l’indagine, questo malware comunica con un server recentemente registrato da un individuo in Russia.

Nel frattempo, Malwarebytes ha identificato il malware su macOS come una variante di AMOS, un information-stealer che prende di mira i sistemi Mac. Il malware controlla la presenza di macchine virtuali per cercare di evitare il rilevamento e si chiude se ne rileva una.

La variante di malware estrae dati sensibili degli utenti, inclusi credenziali del browser, informazioni sui wallet di criptovalute e dettagli personali, a un server ospitato alle Seychelles.

“Ciò che è interessante in questo particolare schema è quanto sia coinvolto il poster originale, passando attraverso il thread e risultando ‘utile’ agli utenti che fanno domande o segnalano un problema”, ha rivelato l’indagine.

Oltre a questa campagna di malware, altre minacce emergenti stanno ponendo rischi significativi per la comunità crypto. Ad esempio, Scam Sniffer ha scoperto che gli hacker stanno utilizzando siti falsi di Microsoft Teams per distribuire malware agli utenti crypto. Questo, a sua volta, porta a violazioni dei dati, furto di credenziali, dirottamento di sessioni e svuotamento di wallet.

Tutto ciò avviene poco dopo che Microsoft ha scoperto StilachiRAT, un trojan di accesso remoto che prende di mira specificamente gli utenti crypto. StilachiRAT ruba informazioni di sistema, credenziali di accesso e dati di wallet digitali, concentrandosi su 20 estensioni di wallet di criptovalute su Chrome.

Nel frattempo, il precedente rapporto di Kaspersky ha rivelato un’altra tendenza preoccupante: i criminali informatici ricattano influencer di YouTube con false rivendicazioni di copyright. Il ricatto li costringe a promuovere un trojan di crypto-mining, SilentCryptoMiner, intensificando ulteriormente i rischi per la sicurezza che la comunità crypto affronta.

Dichiarazione di non responsabilità

Tutte le informazioni contenute nel nostro sito web sono pubblicate in buona fede e solo a scopo informativo generale. Qualsiasi azione intrapresa dal lettore in base alle informazioni contenute nel nostro sito web è strettamente a suo rischio e pericolo.