Con la crescente popolarità delle criptovalute, è stato creato un malware per rubare la potenza di mining a individui, istituzioni e aziende attraverso un processo noto come cryptojacking. Gli autori di questa nuova forma di malware non rubano le vostre credenziali. Al contrario, scaricano segretamente sul vostro dispositivo attività di crypto-mining ad alta intensità di risorse, senza che voi ne siate consapevoli. Questa guida spiega in dettaglio il cryptojacking, includendo i metodi degli aggressori, alcuni esempi reali e come ridurre le possibilità che il cryptojacking si verifichi.

- Cos’è il cryptojacking?

- Quanto è diffuso il cryptojacking?

- Come funziona il cryptojacking?

- Tipi di criptojacking

- Metodi di attacco del cryptojacking

- Fonti di malware per il cryptojacking

- Esempi di attacchi di criptojacking

- Come proteggersi dal cryptojacking

- Come rispondere a un attacco di cryptojacking

- Rimanere al sicuro dal cryptojacking

- Domande frequenti

Che cos’è il cryptojacking?

Il cryptojacking è uno schema che prevede l’uso non autorizzato di un dispositivo altrui (computer, tablet, smartphone o server) per il mining di criptovalute.

Invece di spendere soldi in hardware per il mining di criptovalute, gli hacker installano un malware sul dispositivo della vittima per effettuare il mining di criptovalute senza il suo consenso o la sua conoscenza. Rubando le risorse di calcolo, i cryptojackers ottengono un vantaggio sleale rispetto ai minatori legittimi di Bitcoin senza incorrere in costose spese generali.

Purtroppo, la maggior parte delle persone non si accorge di essere stata attaccata. Questo perché gli hacker hanno progettato il malware utilizzato per il cryptojacking in modo da rimanere nascosto alla vittima. La morsa ha comunque il suo peso, in quanto rallenta gli altri processi del dispositivo, ne riduce la durata di vita e aumenta le bollette dell’elettricità. Se notate che il vostro computer rallenta o utilizza la ventola più del solito, è possibile che siate vittime del cryptojacking.

Guadagnare rapidamente denaro è la motivazione principale di questo metodo, soprattutto perché il profitto del mining di criptovalute è altamente competitivo. Pertanto, i criminali informatici vogliono minare criptovalute senza coprire i costi.

Inoltre, i criminali ottengono i loro obiettivi da virus dei motori di ricerca, e-mail di phishing, social engineering e link dannosi. A differenza di attacchi come l’attacco del 51% o l’attacco Vampire, questo metodo è mirato a singoli utenti, includendo quelli che non hanno conoscenza o interesse per le criptovalute.

Quanto è diffuso il cryptojacking?

Il cryptojacking è una delle minacce informatiche più comuni e ben nascoste nel settore delle criptovalute, che ha raggiunto il suo apice tra il 2017 e il 2018. Il primo trimestre del 2018 è stato particolarmente noto, con un rapporto di Fortune che riporta un aumento del 4.000% degli incidenti di cryptojacking basati su Android. Durante questo periodo, gli hacker hanno invaso hardware sempre più potenti, come nel caso del famigerato dirottamento dei sistemi di controllo di un’azienda idrica europea.

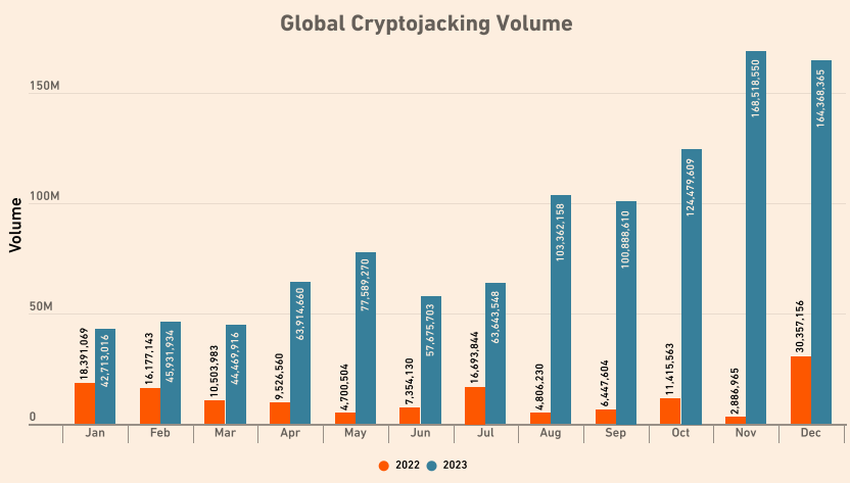

Nella prima metà del 2023 sono stati riportati almeno 332 milioni di attacchi, con un’impennata del 399% rispetto al 2022.

Un rapporto di SonicWall riporta che negli ultimi tempi gli autori di attacchi di criptovaluta hanno spostato i loro obiettivi. Secondo il rapporto, il Nord America ha registrato un’impennata del 36% rispetto all’anno precedente, mentre l’Europa e l’Asia hanno registrato un aumento a tre cifre, con la prima che ha registrato un aumento di 6,5 volte nel 2022 rispetto al 2021. Lo stesso rapporto riporta che gli aggressori stanno espandendo il loro raggio d’azione oltre gli attacchi basati su Windows e stanno prendendo sempre più di mira Redis e i server Linux come obiettivi popolari.

Lo stesso rapporto 2023 attribuisce l’aumento di questo tipo di attacchi ai truffatori che passano dai normali ransomware ad alternative di basso profilo. Ad esempio, la famosa banda di hacker AstraLocker ha annunciato la chiusura delle proprie attività per dedicarsi al cryptojacking.

Gli hacker stanno diventando sempre più innovativi e audaci con l’aumentare dei casi di cryptojacking. Con migliaia di persone che utilizzano queste reti su più dispositivi, alcune università sono state costrette a chiudere le loro reti.

Come funziona il cryptojacking?

Il cryptojacking è diffuso perché è un esercizio furtivo, a bassa barriera e altamente redditizio. Ad esempio, gli hacker introducono il loro script malware, di solito una semplice riga di codice JavaScript, nel vostro dispositivo mentre navigate su un sito web.

Una volta che il dispositivo è stato infettato, lo script di crypto mining viene eseguito in background, senza essere individuato, per minare criptovalute, in genere i token Monero (XMR), che sono molto pesanti per la CPU e che favoriscono l’anonimato.

Gli hacker di solito inviano e-mail di phishing alle vittime e le inducono a cliccare su link o a scaricare codici dannosi nei loro dispositivi. In alternativa, i cryptojackers possono utilizzare linee di comando di cryptojacking per infettare siti web incorporati nel codice HTML. Una volta che la vittima apre la pagina web infetta, il codice viene attivato e il programma di mining viene eseguito automaticamente.

Esistono anche tipi di malware per il mining programmati per passare il virus in una rete di dispositivi. Gli aggressori prendono di mira anche vaste risorse di calcolo o server farm prive di una solida architettura di cybersicurezza e, più a lungo rimangono inosservati, più criptovalute estraggono utilizzando la potenza di calcolo delle macchine delle vittime.

Tipi di criptojacking

Tre tipi principali di attacchi di criptojacking si presentano come infezioni da Bitcoin miner, includendo i seguenti:

Criptojacking basato su file

Il cryptojacking basato su file comporta il download di malware che viene eseguito sul dispositivo della vittima. Questa forma di crypto mining dannoso prende di mira il computer della vittima per utilizzarne la potenza di elaborazione per estrarre criptovalute.

Gli hacker distribuiscono il software dannoso utilizzando vari metodi, includendo allegati infetti, siti web dannosi o allegati compromessi. Una volta attivato, il malware si installa nel sistema del dispositivo e viene eseguito in modo persistente, includendo anche i riavvii. Lo script infetto viene eseguito in background sul dispositivo, aumentando il consumo energetico e riducendo il rendimento.

Cryptojacking basato sul browser

Questo metodo prevede l’inserimento di codice JavaScript dannoso in un sito web o in una pubblicità in modo che venga eseguito quando un utente ignaro accede al sito compromesso. Questo tipo di attacco di cryptojacking si basa sulle capacità di elaborazione del dispositivo o del browser della vittima per il mining. Una volta iniettato il malware, il codice JavaScript viene eseguito all’interno del browser e mining di criptovalute senza che il proprietario ne sia a conoscenza o abbia dato il suo consenso. Il cryptojacking basato sul browser può infettare qualsiasi computer, tablet o smartphone che accede alla pagina web infetta.

Criptojacking basato sul cloud

Il cryptojacking basato sul cloud comprende un aggressore che accede illegalmente all’infrastruttura del cloud e sfrutta titoli di sicurezza mal configurati. L’hacker utilizza quindi le risorse del cloud installando un software di mining che sfrutta le deboli impostazioni di sicurezza.

Il software di mining illegale sfrutta la potenza di calcolo del server cloud in modo decentralizzato e distribuito. Sfortunatamente, non è facile individuare il cryptojacking basato sul cloud poiché non colpisce direttamente i dispositivi degli utenti, anche se comporta comunque costi di gestione più elevati per il fornitore di servizi.

Metodi di attacco del cryptojacking

Esistono due modi principali con cui gli hacker si introducono nei dispositivi delle vittime per minare segretamente i token di criptovaluta. Il metodo più semplice che gli aggressori di cryptojacking utilizzano per rubare la potenza di calcolo di una vittima è l’invio di e-mail dall’aspetto legittimo che incoraggiano le persone a cliccare sui link. Il malware per il mining di criptovalute viene incorporato nel dispositivo facendo cliccare la vittima su un codice dannoso. Lo script dannoso viene quindi eseguito in background, inviando i risultati tramite il controllo remoto e l’infrastruttura di comando.

Il secondo metodo prevede l’iniezione di bug nei siti web o nelle pubblicità inviate a più siti web. Lo script viene eseguito automaticamente quando viene visualizzata una pubblicità infetta o quando la vittima visita un sito Web dannoso. Gli hacker utilizzano questi due metodi singolarmente o in modo ibrido per massimizzare i loro profitti.

Fonti di malware di cryptojacking

Uno dei modi migliori per proteggere i vostri dispositivi dal rischio di malware cryptojacking è quello di sapere dove è probabile incontrarlo. I luoghi più comuni in cui si possono trovare bug di mining di criptovalute sono i giochi e le applicazioni false che si attivano quando qualcuno le scarica. Altri siti web dannosi o catene di fornitura di software infetto e allegati di posta elettronica che gli utenti ricevono da mittenti sconosciuti.

Gli hacker potrebbero anche intercettare e compromettere fornitori di software autentici per iniettare bug nei sistemi o nelle applicazioni del fornitore.

Perché alcuni minatori fanno cryptojack?

Il mining legittimo di Bitcoin è un modo redditizio per guadagnare BTC e, come in qualsiasi altra attività, alcuni minatori vogliono generare reddito senza sostenere le relative spese. Sebbene non sia etico, il cryptojacking permette a minatori senza scrupoli di sfruttare le risorse di vittime ignare per estrarre criptovalute. Evitando di utilizzare costosi hardware per il mining di criptovalute e grandi bollette dell’elettricità, guadagnano senza incorrere in grandi spese generali, il che lo rende attraente per i criminali informatici.

Esempi di attacchi di cryptojacking

Di seguito sono riportati alcuni esempi di precedenti attività di cryptojacking e del loro impatto sulle aziende prese di mira.

Microsoft

Nel 2019 il Microsoft Store ha identificato otto app coinvolte in attività dannose di mining di Bitcoin. Il produttore di software si è reso conto che le risorse utilizzate per il mining di criptovalute erano le stesse, autentiche, installate dagli utenti. Microsoft ha infine rimosso le app infette utilizzate per il mining di Monero (XMR), anche se il danno era già stato fatto. Il JavaScript iniettato nelle app dagli aggressori causava un rendimento ridotto e rallentato nei dispositivi interessati.

Los Angeles Times

I media non sono stati risparmiati dai pericoli del cryptojacking: il Los Angeles Times ne è stato vittima nel 2018. L’incidente ha preso di mira una pagina di report in cui le persone che vi accedevano avevano i loro dispositivi infettati. Il bug è passato inosservato per molto tempo, il che significa che gli hacker hanno usato le risorse computazionali delle vittime per minare una quantità significativa di Monero.

Coinhive

Lanciato nel 2017 come servizio di mining di criptovalute, Coinhive permetteva ai proprietari di siti web di inserire un codice JavaScript per consentire il mining di token Monero (XMR) sui loro siti web.

Il piano, noto come “in-browser mining”, era una forma di mining maligno di Bitcoin. Sebbene Coinhive avesse l’intenzione di fornire un metodo autentico ai proprietari di siti web per ottenere entrate dai loro siti senza pubblicità, gli aggressori lo hanno usato per iniettare malware di cryptojacking nei computer delle vittime. Coinhive ha chiuso i battenti nel marzo 2019 a seguito dell’aumento dei controlli normativi e del calo di interesse degli utenti.

Palo Alto Networks

L’evento di cryptojacking del 2020 di Palo Alto Networks ha coinvolto hacker che cercavano di attaccare immagini Docker per mining XMR. Palo Alto Networks ha portato alla luce uno schema illegale di mining di criptovalute che forniva malware ai sistemi delle vittime tramite immagini Docker sulla propria rete Hub, guadagnando ben 36.000 dollari. Lo schema degli aggressori, che ha infettato oltre due milioni di immagini, ha prosperato perché era difficile per gli utenti rilevare la presenza del codice di cryptojacking.

Come proteggersi dal cryptojacking

È sufficiente adottare solide misure di sicurezza crittografica per evitare di scaricare software dannoso. Tuttavia, gli utenti devono prendere provvedimenti per evitare che gli hacker possano cripto-taggare discretamente i loro dispositivi per mining di cripto.

Le seguenti misure di sicurezza vi aiuteranno a stare al sicuro dai cryptojackers:

- Aggiornare costantemente il software e i dispositivi: Tutti i nuovi aggiornamenti di sicurezza del software risolvono efficacemente le vulnerabilità esistenti degli hacker, sempre alla ricerca di punti deboli nel software e nei sistemi.

- Accettate solo software da fonti affidabili: Il software proveniente da fonti illegali può contenere malware di crypto-mining che viene eseguito non appena installato. Prima di scaricare un software, verificatene sempre l’autenticità per assicurarvi di avere a che fare con fonti ufficiali e controllate le recensioni.

- Rimanete fuori dai siti web sospetti: Evitate i siti di streaming illegale, i siti di torrenting o quelli che ospitano software pirata, poiché non dispongono dell’infrastruttura di sicurezza o dei protocolli di protezione presenti nei siti web legittimi.

- Attivate i blocchi della pubblicità nei vostri browser: Utilizzate i blocchi degli annunci per rilevare e bloccare i worm che appaiono come pop-up, le pubblicità dannose e i motori di ricerca che contengono script di cryptojacking.

- Disattivate JavaScript quando non è in uso: JavaScript è uno dei preferiti dai cryptojackers che utilizzano questo linguaggio di programmazione. È possibile disabilitare JavaScript quando non lo si utilizza per proteggersi dai rischi di cryptojacking.

- Implementare procedure di autenticazione robuste: Prendete in considerazione l’implementazione di procedure di autenticazione robuste, come ad esempio l’utilizzo di più modi per verificare l’identità dell’utente prima di consentirgli di accedere ai vostri sistemi o alle vostre reti. Questo potrebbe aiutare a impedire agli hacker di accedere ai vostri sistemi sensibili.

- Proteggere le risorse del cloud: Proteggete i vostri servizi di cloud computing dal cryptojacking criptando i dati a riposo o in transito, aggiornando regolarmente il software o utilizzando un’autenticazione forte.

- Impiegare una protezione anti-bot: Utilizzate software o altre tecnologie esistenti per rilevare e bloccare i bot, che gli aggressori potrebbero utilizzare per distribuire malware. La protezione anti-bot è efficace per impedire che il malware raggiunga i vostri computer in rete.

Come rispondere a un attacco di cryptojacking

Se siete così sfortunati da accorgervi di essere stati vittima di un cryptojacking, dovete reagire rapidamente utilizzando la procedura standard di risposta agli incidenti informatici. Le fasi includono il contenimento, l’eliminazione e il recupero.

Di seguito sono elencati alcuni modi per proteggere i vostri dispositivi o le vostre reti una volta sospettato o identificato un tentativo di cryptojacking.

- Eliminare il codice maligno: Nel caso di un attacco JavaScript, il primo passo importante è eliminare la scheda del browser che ha eseguito lo script. Successivamente, aggiornate i filtri web del sistema per bloccare l’URL del sito web infetto che ha originato lo script dannoso.

- Chiudere l’infrastruttura infetta: Nel caso di un attacco di cryptojacking basato sul cloud, è necessario spegnere i container compromessi prima di poterli riavviare. Tuttavia, sarebbe utile individuare la causa principale per evitare che si ripeta.

- Ridurre le autorizzazioni: Impedite agli aggressori di rivisitare la vostra infrastruttura cloud rigenerando le chiavi API, riducendo le autorizzazioni alle risorse cloud interessate e installando un gestore di password.

- Imparare e adeguarsi: Raccogliere le lezioni essenziali dalla vostra esperienza per capire come gli hacker si sono infiltrati nei vostri sistemi. Seguite i corsi di formazione disponibili che vi aiuteranno a identificare i segnali di allarme, in modo da poter reagire immediatamente in futuro e ripristinare la vostra sicurezza.

Rimanere al sicuro dal cryptojacking

Il cryptojacking è una forma relativamente nuova di malware elusivo, ma il numero di attacchi è in aumento e la loro natura sta diventando sempre più sofisticata. Poiché la maggior parte degli utenti si accorge di un’intrusione solo quando è troppo tardi, prevenire un attacco è sempre meglio che cercare un rimedio. Oltre a prestare attenzione alle bandiere rosse su siti, app e tentativi di phishing, gli amministratori di sistema e i proprietari dei dispositivi devono essere proattivi e installare sistemi di protezione per ridurre l’incidenza del cryptojacking.