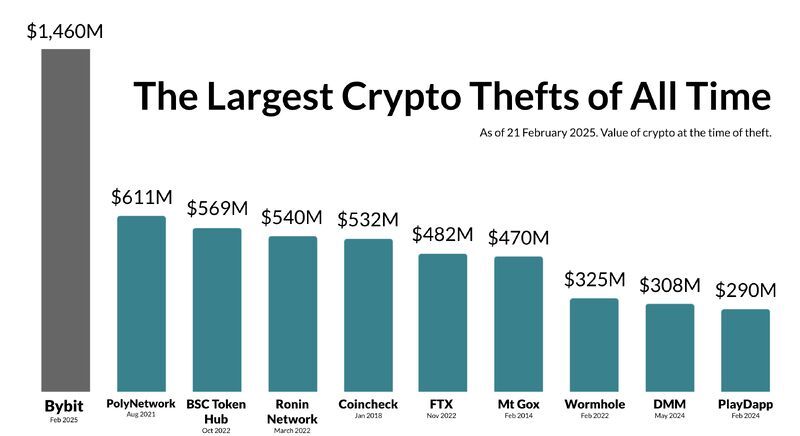

L’hack di Bybit ha avuto una potente onda d’urto nello spazio delle criptovalute nel 2025. La violazione di sicurezza da 1,5 miliardi di dollari è ora uno dei più grandi furti di criptovalute della storia. Gli hacker hanno sfruttato una vulnerabilità del wallet, prosciugando Ethereum (ETH) e lasciando i trader a chiedersi cosa sia andato storto. Si sarebbe potuto evitare tutto questo? E soprattutto, i fondi dei clienti sono al sicuro? Vediamo cosa è successo esattamente, come ha risposto Bybit e cosa significa per il mercato delle criptovalute in futuro.

PUNTI CHIAVE

➤ L’hack di Bybit del 2025 ha sfruttato le falle nella firma delle transazioni, causando una perdita di 1,5 miliardi di dollari.

➤ Gli hacker hanno usato i bridge cross-chain e mixer per riciclare i fondi rubati.

➤ Le falle nella sicurezza di terze parti, come la violazione di Safe{Wallet} su AWS, possono compromettere gli exchange.

Cos’è stato l’hack Bybit del 2025?

L’hack di Bybit è stato un attacco altamente coordinato che ha portato a prosciugare dalla piattaforma 1,5 miliardi di dollari in Ethereum (ETH). Le indagini suggeriscono che gli hacker hanno sfruttato una vulnerabilità delle transazioni a firma singola, che ha permesso loro di aggirare le misure di sicurezza del wallet e di eseguire prelievi non autorizzati.

Come è avvenuto l’hack di Bybit?

Le società di sicurezza blockchain che hanno analizzato l’hack di Bybit hanno evidenziato una falla nel processo di firma del wallet, che potrebbe essere stato il punto di ingresso chiave per gli aggressori. Ecco come potrebbe essere andata:

- Un exploit nella firma delle transazioni ha dato il via a tutto: gli aggressori hanno sfruttato una vulnerabilità nella firma di una singola transazione. Questa mossa ha permesso loro di autorizzare più prelievi utilizzando una “singola” approvazione.

- È seguita la compromissione del cold wallet. A differenza della maggior parte degli hack di criptovalute che hanno come obiettivo gli hot wallet, questo attacco sembra aver colpito il cold storage di Bybit, sollevando preoccupazioni riguardo a falle di sicurezza più profonde.

- Tutto questo è stato accompagnato da attacchi di phishing e social engineering. I malintenzionati potrebbero aver ottenuto l’accesso alle credenziali interne attraverso truffe di phishing rivolte ai dipendenti di Bybit. Ma tutto questo faceva parte delle prime ipotesi, e Bybit sembra aver individuato la ragione principale (ne parleremo in seguito).

Che cos’è la vulnerabilità delle transazioni a firma singola?

In sostanza, questa vulnerabilità consente di riutilizzare o manipolare l’approvazione di una singola transazione, portando a prelievi non autorizzati. Cerchiamo di comprenderla in breve:

- Falla nella firma dello smart contract – Quando i fondi vengono spostati da un cold wallet a un hot wallet, il sistema genera una firma di approvazione per verificare la transazione.

- Sfruttamento del processo di approvazione – Gli aggressori hanno intercettato questa firma e l’hanno utilizzata per attivare molteplici transazioni non autorizzate.

- Prosciugamento dei fondi in pochi secondi– Poiché il sistema ha trattato queste transazioni come approvate, gli aggressori hanno potuto spostare Ethereum (ETH) dalle riserve di Bybit senza far scattare l’allarme immediato.

Immagina di firmare un assegno in bianco per un amico fidato. Ma invece di prelevare la quantità pattuita, viene fotocopiata la tua firma e incassato l’intero conto bancario. È quello che è successo in questo caso: gli hacker hanno intercettato una firma valida e l’hanno riutilizzata per prosciugare i fondi di Bybit.

Ci sono altre falle di sicurezza?

Sebbene la falla della transazione a firma singola sembri essere l’exploit principale, altri potenziali problemi potrebbero includere attacchi di phishing, vulnerabilità degli smart contract e, ovviamente, il ritardo nel rilevamento dell’attacco.

Lo sapevi? L’hack Bybit 2025 è stato rilevato per la prima volta dall’investigatore su blockchain ZachXBT, che ha osservato significativi deflussi di fondi dalla piattaforma di Bybit il 21 febbraio 2025. Poco dopo, le aziende di sicurezza blockchain SlowMist e PeckShield hanno confermato la violazione, notando che Bybit stava subendo prelievi di fondi senza precedenti.

Dopo che tutti questi fatti sono stati scoperti in un primo momento, sono emerse nuove informazioni sulla causa principale dell’hack di Bybit del 2025.

Cosa ha causato l’hack di Bybit del 2025?

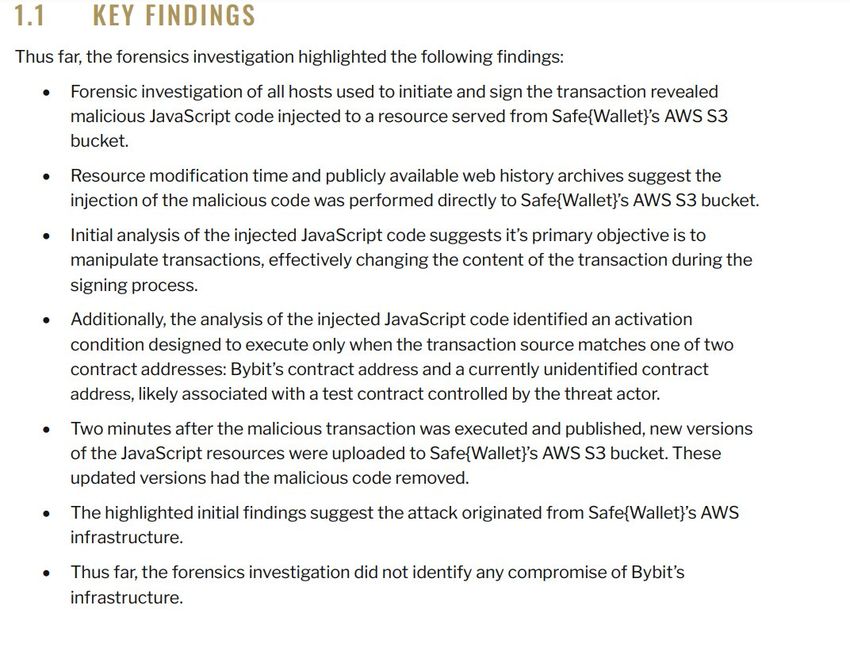

Contrariamente ai timori iniziali di una falla di sicurezza interna, le indagini forensi hanno evidenziato una falla in Safe{Wallet}, un’infrastruttura di wallet di terze parti che Bybit utilizzava per le transazioni multi-firma.

Cos’è Safe{Wallet}?

Safe{Wallet} è un caveau alimentato da smart contract e progettato per garantire la sicurezza delle transazioni tramite l’approvazione di più firme. Funziona su AWS S3, il che significa che memorizza e carica i file JavaScript dal cloud per elaborare le transazioni. Sembra efficiente, vero? Beh, è anche qui che le cose sono andate male.

Gli hacker hanno trovato un modo per iniettare JavaScript dannoso nel bucket AWS S3 di Safe{Wallet}, modificando silenziosamente le transazioni in tempo reale. Quindi, anche se i sistemi di sicurezza principali di Bybit non sono stati tecnicamente “violati”, lo strumento utilizzato per approvare ed eseguire le transazioni è stato manipolato. In pratica, Bybit approvava i trasferimenti, ma gli hacker riscrivevano la destinazione finale senza che nessuno se ne accorgesse.

Come è avvenuto l’attacco?

Durante un trasferimento di routine da un cold wallet ETH a un hot wallet, lo script maligno – incorporato nel JavaScript di Safe{Wallet} – ha modificato i dettagli della transazione mentre veniva firmata.

Immagina di pagare in un negozio dove il cassiere scambia silenziosamente il terminale di pagamento, reindirizzando il tuo denaro altrove e facendo credere che la transazione fosse legittima.

È esattamente quello che è successo in questo caso: i firmatari di Bybit hanno approvato la transazione, credendola sicura, ma lo script Safe{Wallet} modificato ha tranquillamente cambiato l’indirizzo del destinatario con quello dell’attaccante.

Dirottamento delle transazioni in tempo reale

L’iniezione di JavaScript era stata progettata per attivarsi solo quando le transazioni provenivano da indirizzi specifici: il contratto cold wallet di Bybit e un altro indirizzo sconosciuto (probabilmente un indirizzo di prova utilizzato dagli aggressori). Ciò significava che:

- Se un utente normale interagiva con Safe{Wallet}, non succedeva nulla di sospetto.

- Quando Bybit elaborava un trasferimento di alto valore, lo script alterava il wallet di destinazione appena prima dell’esecuzione.

Poiché la transazione era ancora firmata crittograficamente dai wallet autorizzati di Bybit, non c’era alcun segnale di allarme immediato; la transazione appariva completamente legittima sulla blockchain.

Non un tipico hack su un exchange

La maggior parte degli attacchi agli exchange di criptovalute, come Mt. Gox (2014) o Coincheck (2018), ha comportato perdite di chiavi private o violazioni dirette dei wallet della piattaforma. Possono essere paragonati ai ladri che si introducono nel caveau di una banca.

L’hack di Bybit 2025, tuttavia, è diverso: si trattava di un attacco a livello di infrastruttura. Invece di rubare le chiavi private, gli hacker hanno manipolato il processo stesso di firma delle transazioni, il che significa che il wallet di Bybit è effettivamente sicuro:

- La sicurezza del wallet Bybit non è stata violata.

- L’attacco ha sfruttato uno strumento utilizzato per la firma delle transazioni e non la memorizzazione degli asset stessi.

Perché questo è importante per la sicurezza delle criptovalute

Questo hack mette in evidenza un grave problema di sicurezza; anche se un exchange blocca i propri sistemi, le integrazioni di terze parti possono diventare punti deboli.

Safe{Wallet} non è stato costruito per essere un parco giochi per gli hacker, ma la sua dipendenza da file JavaScript in AWS S3 si è rivelata l’anello debole. Nessuno si aspettava che gli aggressori potessero inserire codice dannoso a livello di infrastruttura, ma lo hanno fatto, riscrivendo silenziosamente le transazioni prima dell’esecuzione.

Tutto questo pasticcio è un campanello d’allarme: le piattaforme di criptovalute non possono fidarsi di strumenti di terze parti senza controlli di sicurezza costanti, verifiche indipendenti delle transazioni e protezioni più rigide per le firme multiple. Se gli hacker possono dirottare il processo di firma stesso, anche il miglior sistema di sicurezza del wallet non significa nulla.

Anche in una configurazione multi-sig, come dimostra questo hack, se i firmatari approvano inconsapevolmente transazioni fraudolente, la sicurezza diventa inutile.

Chi c’è dietro l’hack Bybit del 2025?

L’hack Bybit del 2025 è stato attribuito al famigerato Lazarus Group, un collettivo di hacker sponsorizzato dallo Stato nordcoreano, famoso per aver orchestrato alcune dei più grandi furti di criptovalute della storia. Questo gruppo è stato collegato a diversi crimini informatici di alto profilo, tra cui il recente hack di Phemex, in cui sono stati rubati circa 85 milioni di dollari.

Come ci sono riusciti?

Il Gruppo Lazarus non si è limitato ad hackerare e ad arraffare. Ha invece eseguito un attacco chirurgico al processo di approvazione delle transazioni di Bybit. Intrufolandosi nel sistema Safe{Wallet}, hanno reindirizzato silenziosamente i fondi durante i trasferimenti legittimi.

Il risultato? 401.000 ETH sono spariti prima che qualcuno potesse battere ciglio, un disastro da 1,5 miliardi di dollari.

Come gli hacker hanno ripulito il denaro

Rubare criptovalute è facile. Spenderle senza essere scoperti è la vera sfida. Lazarus ha seguito il suo solito schema di riciclaggio:

- Mixer centralizzati

- Ponti cross-chain

- Exchange oscuri

- Incanalare i fondi attraverso piattaforme con basse procedure KYC che non fanno troppe domande.

I soliti vecchi trucchi, ma questa volta con un exchange più grande. Vuoi un approfondimento? Leggi qui

L’hack di Bybit del 2025 non è stato un semplice furto di Ethereum, ma una rapina sofisticata che ha coinvolto più asset oltre ai normali ETH. Gli aggressori hanno rubato 401.347 ETH (~1,4 miliardi di dollari), 90.376 stETH (Lido staked ETH), token cmETH & METH (ETH in liquid staking da Mantle e altri protocolli) e 100.000 USDT (successivamente congelati da Tether).

Questo mix di asset ha reso più difficile il riciclaggio, poiché gli asset in staking non possono essere facilmente liquidati senza essere scoperti. Ciò ha costretto gli aggressori ad affidarsi a ponti cross-chain, mixer e exchange centralizzati, una mossa che li ha resi più rintracciabili.

Qual è stata la risposta di Bybit?

Bybit ha agito rapidamente dopo la violazione, implementando un piano di risposta a più livelli.

Azioni immediate

- I fondi sono stati messi al sicuro e agli utenti è stata data la garanzia di un asset backing 1:1.

- Si è proceduto a una revisione della sicurezza con il rafforzamento dei wallet multi-sig, degli strumenti di monitoraggio e della sicurezza delle API.

- L’exchange ha messo una taglia del 10% su quanto recuperato per gli hacker “white-hat”, per una quantità di oltre 140 milioni di dollari.

- Bybit ha congelato gli ordini e avviato il monitoraggio dei fondi con partner come Chainalysis, Arkham e altri.

LazarusBounty.com – Una nuova arma contro la crypto-criminalità

Con una mossa rivoluzionaria, Bybit ha lanciato LazarusBounty.com, un aggregatore di taglie unico nel settore che ha come obiettivo il gruppo Lazarus della Corea del Nord.

Cosa lo rende diverso?

- I cacciatori di taglie possono guadagnare istantaneamente

- Gli exchange e i mixer sono incentivati ad agire

- Classificazione degli attori buoni e cattivi

- Dati in tempo reale sui wallet per gli investigatori

Come potrebbe migliorare LazarusBounty?

I nostri suggerimenti per migliorare questo servizio includono:

Sponsored Sponsored1. Introdurre una rete di “difesa degli hot wallet”

Al momento, LazarusBounty è reattivo, e rintraccia i fondi rubati dopo il fatto. Bybit potrebbe passare a proteggere in modo proattivo gli hot wallet degli exchange prima che avvenga un attacco.

Questo potrebbe essere fatto attraverso un sistema decentralizzato di honeypot, in cui gli exchange integrano script di tracciamento in tempo reale che segnalano le transazioni sospette prima che vengano regolate sul blockchain.

2. Coinvolgere le autorità di regolamentazione con avvisi in tempo reale

Bybit potrebbe aggiungere un sistema di controllo normativo, notificando immediatamente alle forze dell’ordine i movimenti di fondi legati a Lazarus.

Il problema attuale è che gli exchange spesso bloccano gli asset troppo tardi. Un collegamento diretto con Interpol, OFAC o GAFI potrebbe accelerare l’azione.

3. Mettere taglie sui movimenti dei wallet

Al momento, la taglia è legata al congelamento dei fondi. Ma cosa succederebbe se i cacciatori di taglie potessero tracciare e rivendicare wallet specifici? Bybit potrebbe consentire agli utenti di “reclamare” un wallet; se si muove, ricevono una ricompensa per aver tracciato il percorso del riciclaggio.

4. API pubblica per le blacklist degli exchange

Gli exchange non sempre agiscono rapidamente perché non riescono a tracciare i wallet in tempo reale. La soluzione? Un’API live che aggiorna istantaneamente i wallet ad alto rischio, costringendo gli exchange ad agire prima che i fondi spariscano nei mixer.

Quanto è stato recuperato?

Alla fine di febbraio 2025, 42,8 milioni di dollari degli asset rubati dall’hack Bybit 2025 sono stati congelati o recuperati. Continua a leggere per la ripartizione completa:

- Ethereum (ETH): 34 ETH (≈$ 97.000) sono stati intercettati e congelati da ChangeNOW, impedendo agli aggressori di spostarli ulteriormente.

- Bitcoin (BTC): 0,38755 BTC (≈$37.000) è stato bloccato sulla rete Avalanche dopo che gli hacker hanno utilizzato un ponte cross-chain.

- Stablecoin (USDT/USDC): Tether ha congelato 181.000 USDT, mentre FixedFloat ha bloccato 120.000 dollari in USDT e USDC misti collegati ai fondi rubati.

- Derivati di Ethereum in stakinh: 15.000 ETH sono stati recuperati con successo dal protocollo mETH prima che gli aggressori potessero ritirarli. Questa mossa ha impedito un’ulteriore liquidazione degli asset in liquid-staking.

Inoltre, il lavoro forense in corso sulla blockchain ha identificato oltre 11.000 indirizzi di wallet collegati al riciclaggio dei fondi rubati, garantendo che gli exchange e i protocolli possano inserire nella blacklist e bloccare le attività sospette in tempo reale.

Come sono stati rintracciati e congelati i fondi rubati?

Il recupero di questi asset è stato reso possibile grazie a uno sforzo globale su più livelli, che combina:

- Blocco degli exchange: Piattaforme come FixedFloat, ChangeNOW, Bitget e THORChain hanno identificato e congelato i depositi collegati ai fondi rubati.

- Blacklist degli emittenti di stablecoin: Tether e Circle hanno segnalato e congelato i conti che contenevano USDT e USDC rubati, impedendo agli hacker di utilizzare questi asset.

- Tracciamento dell’intelligence blockchain: I team forensi, tra cui Elliptic, Arkham, Chainalysis e TRM Labs, hanno mappato come gli aggressori hanno spostato i loro fondi, aiutando gli exchange a bloccare le transazioni prima che potessero essere incassate.

- Programmi di taglie e partecipazione della comunità: LazarusBounty.com di Bybit ha incentivato gli investigatori indipendenti a rintracciare i fondi rubati, offrendo taglie del 5% per i blocchi riusciti e fino al 10% per i recuperi dei fondi.

Anche se un recupero completo rimane improbabile, la combinazione di coordinamento degli exchange, analisi in tempo reale e indagini guidate dalle taglie potrebbe rivelarsi efficace. Soprattutto per limitare la capacità degli hacker di incassare gli asset rubati!

Cosa cambia per le criptovalute con l’hack a Bybit?

L’hack a Bybit del 2025 ha dimostrato che anche i wallet multi-firma e i cold storage non sono al sicuro dalle violazioni infrastrutturali. Poiché gli hacker sono sempre più creativi, gli exchange devono rafforzare la sicurezza, verificare le integrazioni e implementare il rilevamento delle frodi in tempo reale. L’idea non è quella di fidarsi, ma di “verificare”.

Il futuro degli exchange crypto dipende da una difesa proattiva, da una collaborazione a livello di settore e da strategie di recupero dei fondi più intelligenti per contrastare minacce informatiche sempre più sofisticate.