Una nuova minaccia informatica sta emergendo dalla Corea del Nord, poiché i suoi hacker sostenuti dallo stato stanno sperimentando l’inserimento di codice dannoso direttamente nelle reti blockchain.

Il Threat Intelligence Group di Google (GTIG) ha riportato il 17 ottobre che la tecnica, chiamata EtherHiding, segna una nuova evoluzione nel modo in cui gli hacker nascondono, distribuiscono e controllano il malware attraverso sistemi decentralizzati.

Che cos’è EtherHiding?

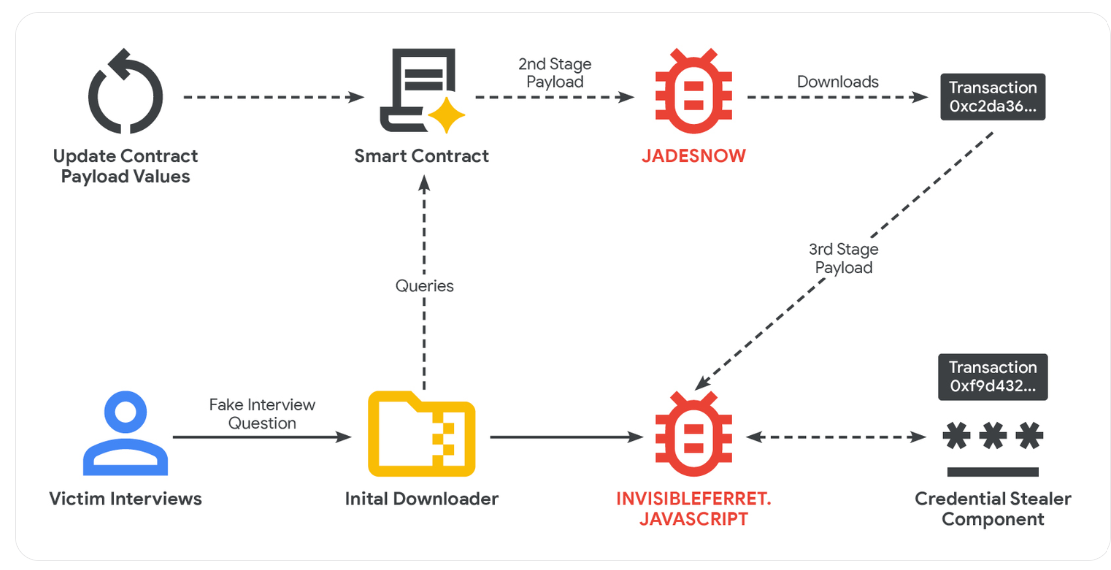

GTIG ha spiegato che EtherHiding consente agli aggressori di armare gli smart contract e le blockchain pubbliche come Ethereum e BNB Smart Chain usandole per memorizzare payload dannosi.

Una volta che un pezzo di codice viene caricato su questi registri decentralizzati, rimuoverlo o bloccarlo diventa quasi impossibile a causa della loro natura immutabile.

“Sebbene gli smart contract offrano modi innovativi per costruire applicazioni decentralizzate, la loro natura immodificabile viene sfruttata in EtherHiding per ospitare e servire codice dannoso in un modo che non può essere facilmente bloccato,” ha scritto GTIG.

In pratica, gli hacker compromettono siti web WordPress legittimi, spesso sfruttando vulnerabilità non patchate o credenziali rubate.

Dopo aver ottenuto l’accesso, inseriscono alcune righe di JavaScript—conosciute come “loader”—nel codice del sito web. Quando un visitatore apre la pagina infetta, il loader si connette silenziosamente alla blockchain e recupera il malware da un server remoto.

GTIG ha sottolineato che questo attacco spesso non lascia tracce visibili di transazioni e richiede poche o nessuna commissione perché avviene off-chain. Questo, in sostanza, consente agli aggressori di operare senza essere rilevati.

In particolare, GTIG ha rintracciato il primo caso di EtherHiding a settembre 2023, quando è apparso in una campagna nota come CLEARFAKE, che ingannava gli utenti con falsi avvisi di aggiornamento del browser.

Come prevenire l’attacco

I ricercatori di sicurezza informatica affermano che questa tattica segnala un cambiamento nella strategia digitale della Corea del Nord dal semplice furto di criptovalute all’uso della blockchain stessa come arma furtiva.

“EtherHiding rappresenta un passaggio verso un hosting a prova di proiettile di nuova generazione, dove le caratteristiche intrinseche della tecnologia blockchain vengono riutilizzate per fini dannosi. Questa tecnica sottolinea l’evoluzione continua delle minacce informatiche mentre gli aggressori si adattano e sfruttano nuove tecnologie a loro vantaggio,” ha dichiarato GTIG.

John Scott-Railton, un ricercatore senior presso Citizen Lab, ha descritto EtherHiding come un “esperimento in fase iniziale”. Ha avvertito che combinandolo con l’automazione guidata dall’AI potrebbe rendere gli attacchi futuri molto più difficili da rilevare.

“Mi aspetto che gli aggressori sperimentino anche il caricamento diretto di exploit zero click sulle blockchain che prendono di mira sistemi e app che elaborano blockchain… soprattutto se a volte sono ospitati sugli stessi sistemi e reti che gestiscono transazioni / hanno wallet,” ha aggiunto.

Questo nuovo vettore di attacco potrebbe avere gravi implicazioni per il settore crypto, considerando che gli aggressori nordcoreani sono significativamente prolifici.

I dati di TRM Labs mostrano che gruppi legati alla Corea del Nord hanno già rubato oltre 1,5 miliardi di dollari in asset crypto solo quest’anno. Gli investigatori credono che quei fondi aiutino a finanziare i programmi militari di Pyongyang e gli sforzi per eludere le sanzioni internazionali.

Dato ciò, GTIG ha consigliato agli utenti crypto di ridurre il loro rischio bloccando download sospetti e limitando script web non autorizzati. Il gruppo ha anche esortato i ricercatori di sicurezza a identificare e etichettare il codice dannoso incorporato all’interno delle reti blockchain.