Un trader di criptovalute ha perso 50 milioni di dollari in USDT di Tether dopo essere stato vittima di un sofisticato attacco di “address poisoning”.

Il 20 dicembre, la società di sicurezza blockchain Scam Sniffer ha riferito che l’attacco ha avuto inizio dopo che la vittima aveva inviato una piccola transazione di prova da 50 dollari al proprio indirizzo.

Come si è svolto lo schema di address poisoning

In particolare, i trader utilizzano questa precauzione standard per confermare di inviare fondi all’indirizzo corretto.

Tuttavia, questa attività ha fatto scattare uno script automatico controllato dall’attaccante, che ha immediatamente generato un indirizzo wallet “contraffatto”.

L’indirizzo falso è progettato per corrispondere all’inizio e alla fine della stringa alfanumerica dell’indirizzo del destinatario previsto. Le differenze compaiono solo nei caratteri centrali, rendendo la truffa difficile da individuare a prima vista.

L’attaccante ha quindi inviato una quantità trascurabile di criptovaluta dall’indirizzo contraffatto al wallet della vittima.

Questa transazione ha effettivamente inserito l’indirizzo fraudolento nella cronologia delle transazioni recenti della vittima, dove molte interfacce di wallet mostrano solo dettagli dell’indirizzo abbreviati.

Affidandosi a questa forma visiva sintetica, la vittima ha copiato l’indirizzo dalla sua cronologia delle transazioni senza controllare l’intera stringa. Così, invece di trasferire i fondi in un wallet personale sicuro, il trader ha inviato direttamente 49.999.950 USDT all’attaccante.

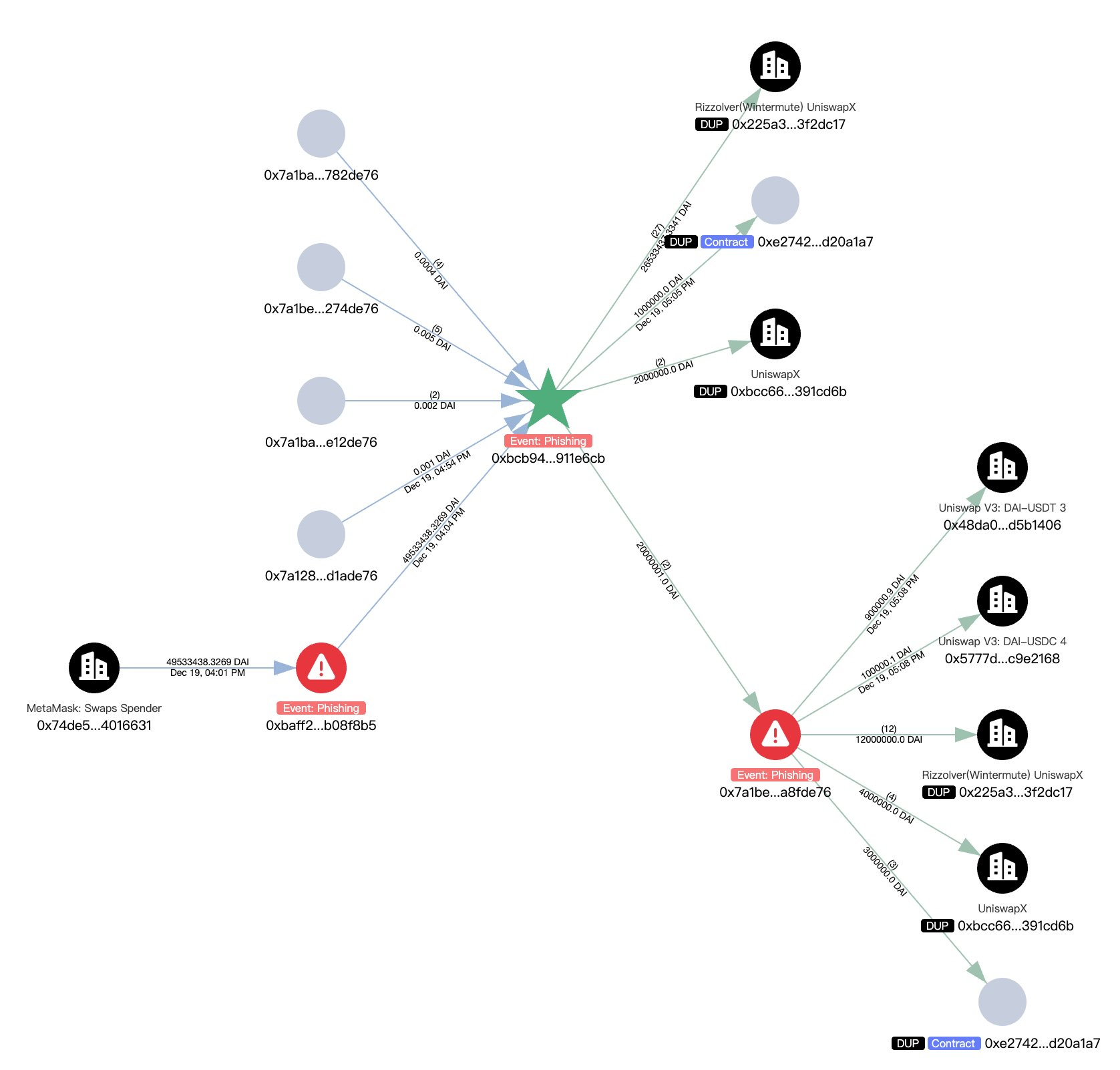

Dopo aver ricevuto i fondi, l’attaccante si è mosso rapidamente per ridurre il rischio di un eventuale sequestro degli asset, secondo i dati on-chain. L’attaccante ha subito convertito gli USDT rubati, che l’emittente può congelare, nella stablecoin DAI utilizzando MetaMask Swap.

L’attaccante ha poi convertito i fondi in circa 16.680 ETH.

Per rendere ulteriormente difficile il tracciamento delle transazioni, l’attaccante ha depositato gli ETH su Tornado Cash. Questo servizio decentralizzato di mixing è progettato per spezzare il legame visibile tra indirizzo mittente e destinatario.

La vittima offre una ricompensa da 1 milione di dollari

Nella speranza di recuperare gli asset, la vittima ha inviato un messaggio on-chain offrendo un white-hat bounty da 1 milione di dollari in cambio della restituzione del 98% dei fondi rubati.

“Abbiamo ufficialmente presentato una denuncia penale. Grazie all’assistenza delle forze dell’ordine, agenzie di cybersicurezza e diversi protocolli blockchain, abbiamo già raccolto informazioni sostanziali e utilizzabili sulle tue attività”, si legge nel messaggio (pubblicato qui).

Il messaggio avverte che la vittima avrebbe avviato azioni legali “spietate” se l’attaccante non avesse collaborato entro 48 ore.

“Se non collabori: Intensificheremo la questione attraverso canali legali e forze dell’ordine internazionali. La tua identità sarà scoperta e condivisa con le autorità competenti. Perseguirermo senza sosta azioni penali e civili fino all’ottenimento della piena giustizia. Questa non è una richiesta. Ti viene concessa un’ultima possibilità per evitare conseguenze irreversibili”, ha dichiarato la vittima.

L’incidente sottolinea una vulnerabilità persistente nel modo in cui i wallet digitali mostrano le informazioni sulle transazioni e su come gli attaccanti sfruttino il comportamento degli utenti anziché falle nel codice blockchain.

Gli analisti della sicurezza hanno ripetutamente avvertito che la pratica dei fornitori di wallet di abbreviare le lunghe stringhe di indirizzo per ragioni di usabilità e design crea un rischio costante.

Se questo problema non verrà risolto, gli attaccanti continueranno probabilmente a sfruttare la tendenza degli utenti a verificare solo i primi e gli ultimi caratteri di un indirizzo.