Il settore crypto ha assistito a una grande escalation dei furti di criptovalute a livello globale nel 2025, con perdite che hanno superato i 3,4 miliardi di dollari tra gennaio e l’inizio di dicembre, secondo un nuovo report di Chainalysis.

L’aumento è stato in gran parte determinato dagli hacker collegati alla Corea del Nord, responsabili della maggior parte dei fondi rubati durante l’anno.

Nell’ultimo report, la società di analisi blockchain Chainalysis ha evidenziato una significativa diminuzione nella frequenza degli attacchi da parte della Repubblica Popolare Democratica di Corea (DPRK). Tuttavia, il 2025 è stato comunque un anno da record per quanto riguarda i furti di criptovalute.

Gli hacker nordcoreani hanno rubato almeno 2,02 miliardi di dollari in asset digitali nel 2025. Si tratta di un aumento su base annua del 51%. Rispetto ai livelli del 2020, la cifra rappresenta un balzo di circa il 570%.

“Il bottino record di quest’anno deriva da un numero significativamente inferiore di incidenti noti. Questo cambiamento — meno incidenti ma con rendimenti molto maggiori — riflette l’impatto del massiccio hack su Bybit di marzo 2025”, ha osservato Chainalysis.

Inoltre, il report ha rivelato che gli attori collegati alla DPRK sono stati responsabili di un record del 76% di tutte le compromissioni di servizi durante l’anno.

Nel complesso, i dati del 2025 portano la stima cumulativa minima dei fondi crypto rubati dalla Corea del Nord a 6,75 miliardi di dollari.

“Questa evoluzione rappresenta la continuazione di una tendenza di lungo periodo. Gli hacker nordcoreani hanno sempre dimostrato un elevato grado di sofisticazione, e le loro operazioni nel 2025 mostrano che stanno continuando a evolvere sia le tattiche che gli obiettivi preferiti,” ha spiegato in dettaglio Andrew Fierman, Head of National Security Intelligence di Chainalysis, a BeInCrypto.

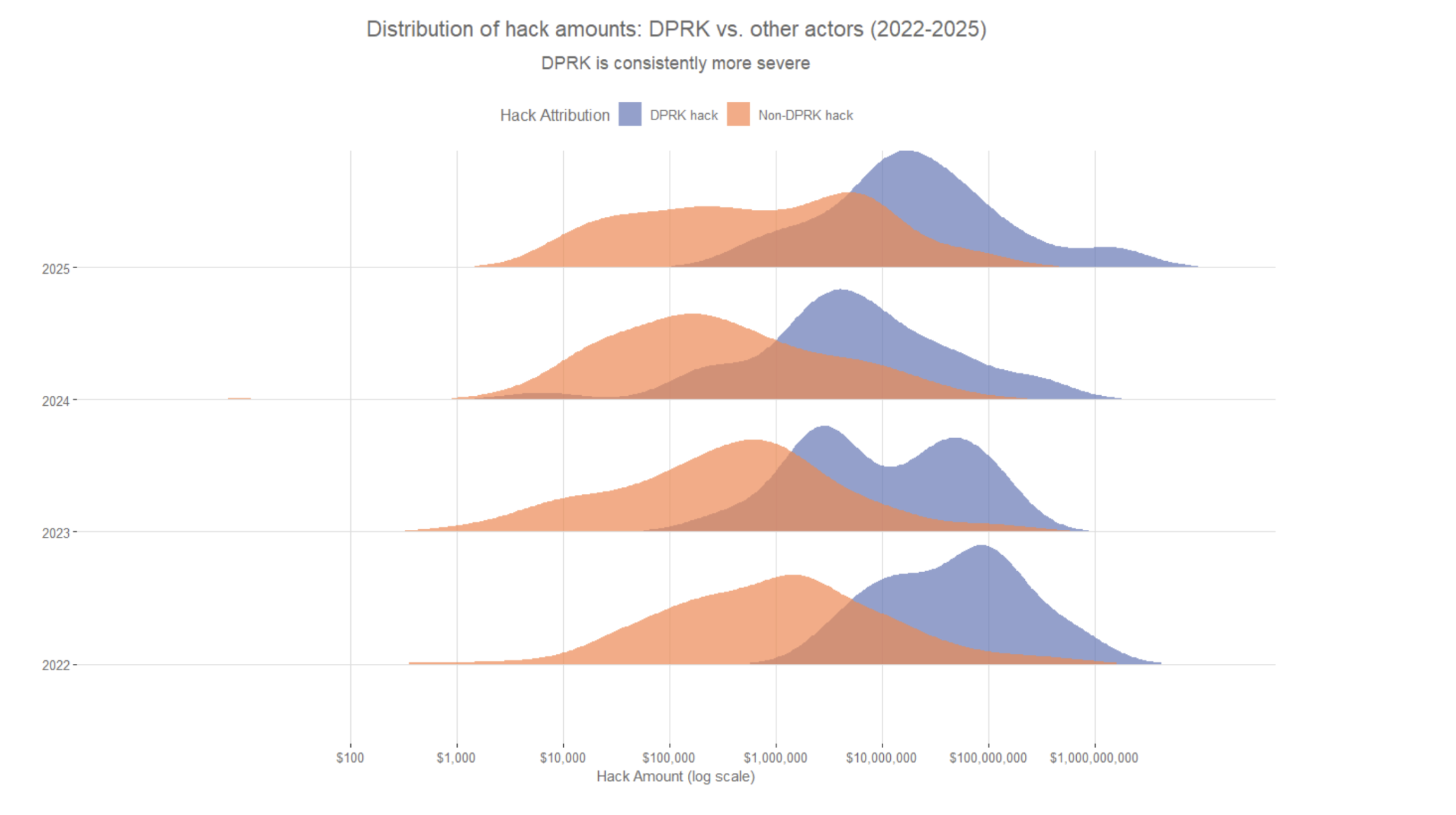

Analizzando i dati storici, Chainalysis ha determinato che la DPRK continua a portare avanti attacchi di valore molto superiore rispetto ad altri gruppi criminali.

“Questo schema conferma che quando gli hacker nordcoreani colpiscono, prendono di mira grandi servizi mirando al massimo impatto,” si legge nel report.

Secondo Chainalysis, gli hacker collegati alla Corea del Nord stanno ottenendo risultati sempre più consistenti collocando agenti in posizioni tecniche all’interno di aziende del settore crypto. Questo approccio, uno dei principali vettori di attacco, permette agli attori malevoli di ottenere accesso privilegiato ed eseguire intrusioni ancora più dannose.

A luglio, l’investigatore blockchain ZachXBT ha pubblicato un’indagine sostenendo che gli infiltrati collegati alla Corea del Nord siano riusciti a inserirsi in tra 345 e 920 posti di lavoro nel settore crypto.

“Parte di questo anno record è probabile che rifletta una maggiore dipendenza dall’infiltrazione di lavoratori IT presso exchange, custodi e aziende web3, una dinamica che può accelerare l’accesso iniziale e i movimenti laterali prima di furti su larga scala,” ha sottolineato il report.

Gli attori malevoli hanno anche adottato tattiche in stile reclutamento, spacciandosi per datori di lavoro per prendere di mira persone già attive nel settore.

Inoltre, BeInCrypto ha recentemente riportato che gli hacker si sono fatti passare per contatti affidabili del settore in finte riunioni su Zoom e Microsoft Teams. Mediante questa tattica, sono riusciti a rubare oltre 300 milioni di dollari.

“La DPRK cercherà sempre di individuare nuovi vettori d’attacco e aree dove esistono vulnerabilità da sfruttare per appropriarsi di fondi. Se si combina ciò con la mancanza di accesso del regime all’economia globale, ci si trova davanti ad una minaccia statale sofisticata e motivata che mira ad accumulare quanto più capitale possibile. Di conseguenza, la compromissione di chiavi private di servizi centralizzati ha generato una fetta importante del volume totale di exploit quest’anno”, ha spiegato in dettaglio Fierman.

Chainalysis spiega in dettaglio uno schema di riciclaggio di 45 giorni utilizzato dagli hacker nordcoreani

Chainalysis ha rilevato che il comportamento della Corea del Nord nel riciclare fondi è molto diverso da quello degli altri gruppi criminali. Dal report emerge che gli attori collegati alla DPRK tendono a riciclare denaro in tranches on-chain più piccole, con poco più del 60% dei volumi concentrati al di sotto di un valore di trasferimento di 500.000 dollari.

Per contro, i criminali che non sono legati alla DPRK trasferiscono di solito il 60% dei fondi rubati in lotti molto più grandi, spesso tra 1 milione e oltre 10 milioni di dollari. Chainalysis afferma che questa modalità riflette un approccio più ragionato e sofisticato al riciclaggio, nonostante la Corea del Nord rubi in totale importi ben maggiori.

La società ha anche identificato differenze nette nell’uso dei servizi. Gli hacker collegati alla DPRK fanno ampio affidamento su servizi di movimentazione e garanzia di denaro in lingua cinese, così come su strumenti di bridge e mixing studiati per oscurare le tracce delle transazioni. Utilizzano inoltre piattaforme specializzate, come Huione, per agevolare le proprie operazioni di riciclaggio.

Al contrario, gli altri attori coinvolti in fondi rubati interagiscono più spesso con DEX, piattaforme centralizzate, servizi peer-to-peer e protocolli di lending.

“Queste modalità suggeriscono che la DPRK opera con vincoli e obiettivi diversi rispetto ai cybercriminali che non sono stati supportati da uno stato. Il grande utilizzo di servizi professionali di riciclaggio denaro in lingua cinese e di OTC suggerisce che gli attori della DPRK sono strettamente integrati con reti illecite in tutta la regione Asia-Pacifico, in linea con l’utilizzo storico di network basati in Cina da parte di Pyongyang per accedere al sistema finanziario internazionale”, ha riferito la società.

Chainalysis ha anche osservato uno schema ricorrente di riciclaggio che solitamente si svolge in 45 giorni. Nei giorni immediatamente successivi a un attacco (giorni 0-5), gli attori affiliati alla Corea del Nord danno priorità all’allontanamento dei fondi rubati dalla fonte. Il report evidenzia un forte aumento nell’uso di protocolli DeFi e di servizi di mixing in questo periodo iniziale.

Nella seconda settimana (giorni 6-10), l’attività si sposta verso servizi che permettono una maggiore integrazione. I flussi iniziano a raggiungere exchange centralizzati e piattaforme con requisiti KYC limitati.

Le attività di riciclaggio continuano anche tramite servizi di mixing secondari, sebbene con minore intensità. Nel frattempo, vengono utilizzati bridge cross-chain per oscurare i movimenti.

“Questa fase rappresenta il periodo di transizione cruciale, in cui i fondi iniziano a muoversi verso potenziali soluzioni di conversione,” ha commentato l’azienda.

Nella fase finale (giorni 20-45), aumenta l’interazione con servizi che facilitano la conversione o il cash-out. Servizi senza KYC, servizi di garanzia, piattaforme di swap istantaneo e servizi in lingua cinese diventano protagonisti, insieme a un rinnovato utilizzo degli exchange centralizzati per mescolare fondi illeciti con attività legittime.

Chainalysis ha sottolineato che la finestra ricorrente di riciclaggio di 45 giorni offre spunti chiave per le forze dell’ordine. Riflette anche i vincoli operativi degli hacker e la loro dipendenza da specifici facilitatori.

“La Corea del Nord mette in atto una strategia di riciclaggio rapida ed efficace. Per questo motivo, è necessaria una risposta tempestiva da parte di tutto il settore. Forze dell’ordine e settore privato, dagli exchange alle società di analisi blockchain, devono coordinarsi in modo efficace per bloccare i fondi appena si presenta una possibilità, sia che transitino attraverso stablecoin sia che arrivino su un exchange dove possono essere congelati immediatamente,” ha commentato Fierman.

Sebbene non tutti i fondi rubati seguano questa tempistica, lo schema rappresenta un comportamento tipico on-chain. Il team ha comunque riconosciuto delle possibili zone d’ombra, poiché alcune attività, come il trasferimento di chiavi private o transazioni OTC off-chain, potrebbero non essere visibili solo tramite i dati blockchain senza informazioni aggiuntive.

Le prospettive per il 2026

Il responsabile dell’Intelligence per la Sicurezza Nazionale di Chainalysis ha rivelato a BeInCrypto che la Corea del Nord probabilmente cercherà qualsiasi vulnerabilità disponibile. Gli episodi di Bybit, BTCTurk e Upbit quest’anno suggeriscono che gli exchange centralizzati stanno affrontando una pressione crescente, ma le strategie potrebbero cambiare in qualsiasi momento.

I recenti exploit che hanno coinvolto Balancer e Yearn indicano anche che protocolli consolidati potrebbero finire nel mirino degli attaccanti. Ha dichiarato,

“Anche se non possiamo dire cosa accadrà nel 2026, sappiamo che la Corea del Nord cercherà di massimizzare i guadagni dai propri obiettivi: questo significa che i servizi con grandi riserve dovranno mantenere standard di sicurezza elevati per evitare di diventare i prossimi obiettivi.”

Il report ha inoltre sottolineato che, man mano che la Corea del Nord fa sempre più affidamento sul furto di criptovalute per finanziare le priorità del Paese ed eludere le sanzioni internazionali, il settore deve riconoscere che questo attore rappresenta una minaccia con vincoli e incentivi profondamente diversi rispetto ai classici cybercriminali.

“I risultati da record del Paese nel 2025 — raggiunti con il 74% di attacchi noti in meno — suggeriscono che potremmo vedere solo la parte più visibile delle sue attività,” ha aggiunto Chainalysis.

L’azienda ha spiegato che la principale sfida per il 2026 sarà identificare e bloccare queste operazioni ad alto impatto prima che gli attori collegati alla Corea del Nord riescano a compiere un altro attacco su scala simile a quella dell’attacco a Bybit.